Services de renseignement sur les cyber menaces

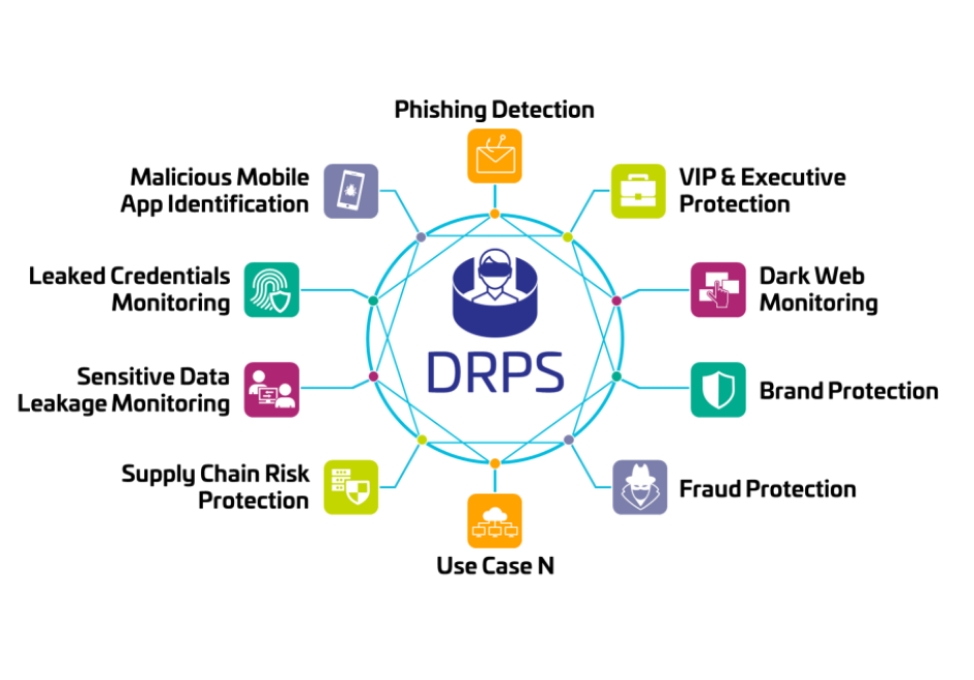

En s'appuyant sur des flux personnalisés et spécialement développés par Thales, ainsi que sur des flux tiers tels que Mandiant, OSINT, CERT-IST, CERT-XLM, ESET, Filigran, ThreatQuotient, notre équipe d'experts CTI à travers le monde fournit des contributions, des flux et des rapports sur les menaces cyber.

Couvrant un large éventail de sources provenant du Dark Web, du Deep Web, des blogs, des réseaux sociaux, de Telegram, des vulnérabilités, des SOC, des sandbox publiques, des botnets, des clients et des capteurs, nous pouvons vous aider à améliorer votre stratégie de cybersécurité.

Notre approche met l'accent sur la collaboration inter-équipes, favorisant le partage d'expertise entre les spécialistes.