HarfangLab EDR : améliorer la competence en cybersécurité

Dans un paysage numérique en évolution rapide, la protection des serveurs et des points de terminaison des entreprises contre les cyberattaques est primordiale. À l'ère numérique interconnectée, où les employés utilisent plusieurs appareils pour travailler, la complexité des menaces a augmenté. Les organisations sont confrontées à un paysage d'adversaires en constante évolution, les cybercriminels trouvant sans cesse de nouvelles façons d'exploiter les vulnérabilités. L'Endpoint Detection & Response (EDR) émerge comme un mécanisme de défense crucial.

Qu'est-ce que l'EDR ?

L'Endpoint Detection & Response est une solution de cybersécurité qui surveille tous les points de terminaison du réseau d'une organisation. Ces points de terminaison incluent les ordinateurs portables, les ordinateurs de bureau et les serveurs. L'EDR suit diverses activités sur ces points de terminaison, telles que le comportement des utilisateurs, les journaux système et le trafic réseau. Lorsqu'il détecte un comportement suspect ou des menaces potentielles, il alerte les équipes et prend les mesures nécessaires pour prévenir les violations.

HarfangLab EDR est une solution de nouvelle génération conçue pour les experts en cybersécurité. Elle se concentre sur des résultats pratiques plutôt que sur des mots à la mode. Nous verrons des exemples de cette solution dans l'article.

Qui est HarfangLab ?

HarfangLab, fondée en 2018 et basée à Paris, France, est un pionnier dans le domaine de la cybersécurité. Dirigée par d'anciens professionnels de l'Agence nationale de la sécurité des systèmes d'information (ANSSI), HarfangLab apporte expertise, innovation et résilience à la protection des points de terminaison. HarfangLab est un partenaire clé de Thales Cyber Solutions Belgium. Découvrons ce que HarfangLab peut apporter à la sécurité de votre organization.

HarfangLab EDR: les avantages

Les systèmes d'Endpoint Detection and Response (EDR) font partie des stratégies de cybersécurité modernes, chargés de protéger les points de terminaison comme les postes de travail et les serveurs contre une large gamme de menaces. Ces systèmes fonctionnent en surveillant et en collectant en continu des données de télémétrie, y compris les activités des processus, les connexions réseau et les modifications de fichiers. Ces données sont ensuite analysées en temps réel, permettant une détection rapide des incidents de sécurité potentiels et des mesures de réponse rapides pour contenir et atténuer les menaces avant qu'elles ne causent des dommages sérieux.

Un facteur important qui distingue HarfangLab est la capacité de personnaliser les règles de détection. Bien que tous les systèmes EDR soient fournis avec des règles prédéfinies pour identifier les menaces les plus courantes, celles-ci peuvent ne pas suffire dans certains cas nécessitant une personnalisation spécifique, comme nous le verrons plus tard dans cet article.

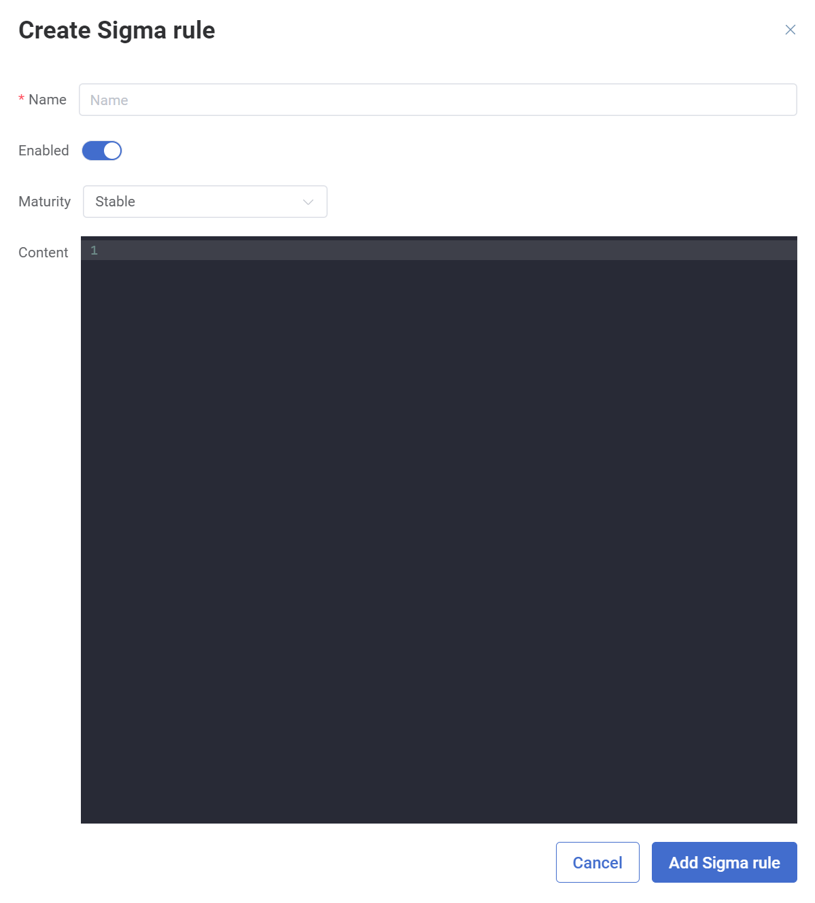

La solution EDR de HarfangLab permet aux utilisateurs de créer leurs propres règles de détection en utilisant des formats ouverts comme YARA ou SIGMA.

Vue d'ensemble des règles Sigma & Yara

Sigma

Sigma est une norme ouverte qui permet la création et le partage de règles conçues pour détecter les comportements malveillants ou dangereux sur les systèmes d'information.

Il s'agit d'une norme indépendante des fournisseurs, de sorte que les règles de détection Sigma peuvent être partagées entre divers produits de sécurité (Splunk, Sentinel, etc.).

Les règles Sigma sont écrites en YAML.

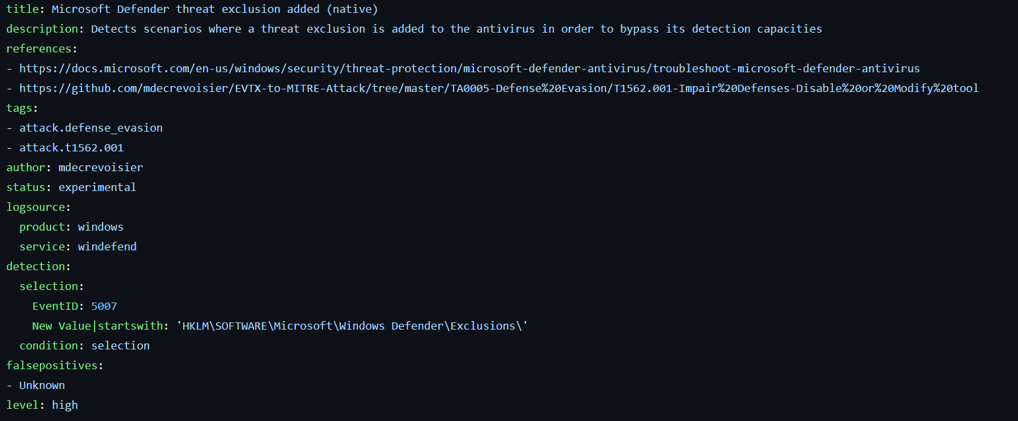

Pour mieux comprendre comment cela fonctionne, examinons cette règle d'exemple qui détecte lorsqu'une exclusion a été ajoutée à l'antivirus Windows Defender.

Une règle Sigma est divisée en trois composants:

- Metadata

Elle contient des informations telles que le titre, la description, l'auteur, etc. - Logsource

Le type d'événement/logs que nous examinons. - Detection

Le contenu de la règle.

Toute la logique de détection se trouve dans cette section, tandis que les autres champs sont liés aux métadonnées.

Décomposons les composants :

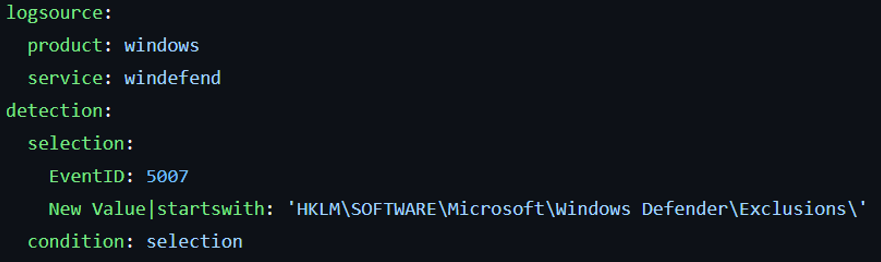

Logsource

La section logsource définit où la règle cherchera les données. Dans ce cas, elle spécifie :

- produit: windows - Cela indique que la règle s'applique aux systèmes d'exploitation Windows.

- service: windefend - Cela spécifie que la règle surveille le service Windows Defender.

Detection

La section detection contient la logique qui identifie les activités suspectes. Voici un aperçu de ses composants :

Selection: C'est ici que les conditions spécifiques de détection sont définies.

Dans ce cas, la règle recherche :

- EventID: 5007: Cet ID d'événement correspond aux événements où les paramètres de Windows Defender ont été modifiés.

- New Value|startswith: 'HKLM\SOFTWARE\Microsoft\Windows Defender\Exclusions\': Cette condition vérifie si la nouvelle valeur commence par le chemin de registre spécifié, indiquant qu'une exclusion a été ajoutée à Windows Defender.

Condition: Selection: Cette ligne indique que la règle déclenchera une alerte lorsque les conditions spécifiées dans la sélection sont remplies.

Comme vous pouvez le voir, les règles Sigma sont plus ciblées sur l'identification des comportements malveillants.

Yara

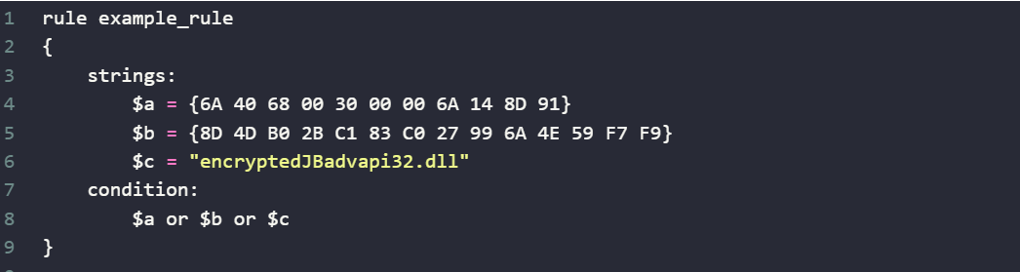

Yara est un outil destiné à détecter les logiciels malveillants en utilisant la reconnaissance de motifs.

Contrairement à Sigma, qui se concentre sur la détection comportementale, YARA vise à identifier des motifs textuels ou binaires dans un fichier qui sont connus pour être associés à un logiciel malveillant.

Cela est beaucoup plus efficace que l'utilisation de la reconnaissance de signature de hachage, car le hachage peut être facilement modifié.

Examinons cet exemple :

Section Strings :

Dans la section strings, nous définissons les motifs spécifiques que la règle recherchera dans les fichiers ou la mémoire. Ces motifs peuvent être des séquences d'octets hexadécimaux ou des chaînes de texte simples. Dans cette règle, nous avons trois motifs :

$a = {6A 40 68 00 30 00 00 6A 14 8D 91}

$b = {8D 4D B0 2B C1 83 C0 27 99 6A 4E 59 F7 F9}

$c = "encryptedJBadvapi32.dll"

La section condition définit la logique pour savoir quand la règle doit déclencher une correspondance. Dans ce cas, la condition est :

$a ou $b ou $c

Cela signifie que si l'un des motifs $a, $b, ou $c est trouvé, la règle sera satisfaite.

Etude de cas : les operations de ransomware ciblant l'agent Atera

De nos jours, les entreprises dépendent fortement des outils de surveillance et de gestion à distance (RMM) pour maintenir leur infrastructure informatique en bon état de fonctionnement. Plusieurs options sont disponibles sur le marché : TeamViewer, Atera, NinjaOne, etc. Ces outils fournissent un support à distance, des correctifs à distance et une surveillance. Cependant, bien qu'ils aident à gérer les environnements informatiques, ils peuvent également introduire des risques de sécurité importants.

Les acteurs malveillants déployant des ransomwares utilisent ces outils pour pénétrer et se déplacer à l'intérieur du réseau, exfiltrer des données, etc. Contrairement aux outils de commande et de contrôle tels que Cobalt Strike, les RMM ne sont généralement pas détectés par les EDR. De plus, certains outils RMM sont des SaaS, ce qui signifie que l'attaquant n'a pas besoin de configurer sa propre infrastructure.

Ce qui se passe généralement, c'est que les attaquants trompent l'utilisateur pour qu'il installe l'agent RMM, qui est préconfiguré pour être lié au locataire de l'attaquant. Après l'installation, les attaquants ont accès à la machine de la victime via l'interface web du RMM.

Un autre scénario est lorsque l'outil RMM est déjà installé. Dans ce cas, les attaquants peuvent essayer de le reconfigurer pour qu'il se connecte à leur propre locataire. Cela leur permettrait de maintenir leur persistance sans éveiller les soupçons.

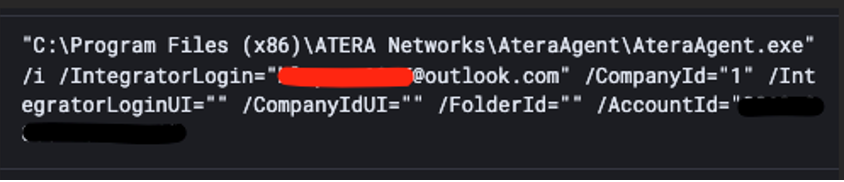

Avec Atera, cela peut être fait en fournissant le paramètre IntegratorLogin avec l'AccountId.

Il devient très utile de se protéger contre ce type d'attaque car les entreprises ne peuvent pas simplement bloquer le logiciel si elles l'utilisent pour leurs opérations informatiques. Cela crée un défi : comment une entreprise peut-elle sécuriser l'utilisation d'Atera sans perturber ses opérations ?

La solution : règles Sigma personnalisées

Pour relever ce défi, examinons d'abord ce qui se passe lorsque le paramètre IntegratorLogin est modifié via l'interface de ligne de commande (CLI).

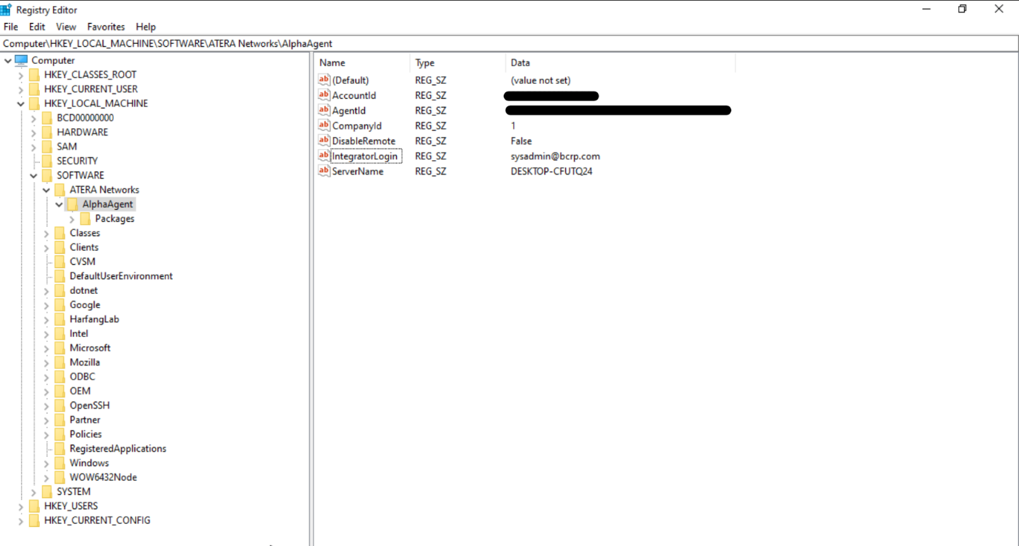

En coulisses, la clé de registre HKLM\SOFTWARE\ATERA Networks\AlphaAgent\IntegratorLogin est modifiée.

Étant donné que HarfangLab collecte des données de télémétrie liées aux événements de registre, une approche pourrait consister à examiner la valeur de cette clé lors d'une opération d'écriture.

C'est ce que fait la règle intégrée de HarfangLab :

Elle recherche essentiellement tout événement d'écriture sur la clé de registre HKLM\SOFTWARE\ATERA Networks\AlphaAgent\IntegratorLogin and checks et vérifie si la valeur contient l'une des strings suivantes :

Ce sont des domaines de messagerie génériques couramment utilisés par les attaquants. Bien que cette règle serve de base solide, il y a une complication : que se passe-t-il si l'attaquant utilise un service de messagerie non inclus dans cette liste ?

C'est là que la personnalisation entre en jeu : au lieu d'avoir une liste noire de domaines de messagerie, la règle établira une liste de domaines autorisés (ceux utilisés par l'équipe informatique de l'entreprise).

Voici la règle Sigma personnalisée :

Cette règle Sigma détecte si l'email d'IntegratorLogin d'Atera est changé pour quelque chose en dehors du domaine officiel de l'entreprise : bcrp.com.

Passons en revue les principaux composants de la règle :

- Logsource :

- produit : windows - La règle s'applique aux systèmes Windows.

- catégorie : registry_event - Elle surveille les modifications du registre.

- produit : windows - La règle s'applique aux systèmes Windows.

- Detection Logic :

- EventType: SetValue - La règle recherche les événements où une valeur de registre est définie.

- TargetObject: 'HKLM\SOFTWARE\ATERA Networks\AlphaAgent\IntegratorLogin' - Elle surveille ce chemin de registre spécifique où l'email d'Atera est stocké.

- Condition: La règle déclenche une alerte si l'adresse email est changée pour quelque chose qui ne se termine pas par @bcrp.com.

- EventType: SetValue - La règle recherche les événements où une valeur de registre est définie.

Si nous essayons mantenant de changer l'IntegratorLogin pour une adresse email non bcrp.com, une alerte est déclenchée dans Harfanglab.

Vecteurs d'attaque alternatifs :

Les attaquants peuvent exploiter d'autres fonctionnalités des outils RMM comme Atera au-delà de la simple modification des paramètres du registre. Ils pourraient utiliser des identifiants volés pour accéder ou exploiter des vulnérabilités connues au sein de l'outil lui-même. Les règles Sigma personnalisées peuvent être adaptées pour surveiller ces activités également, telles que le suivi des modèles de connexion inhabituels, des actions administratives inattendues ou des tentatives de désactivation des fonctionnalités de sécurité.

Conclusion

Bien que les règles de détection prédéfinies fournissent une protection de base essentielle, la capacité de créer et d'ajuster des règles pour répondre aux besoins spécifiques d'une organisation est ce qui distingue ce système EDR.

Les règles Sigma et YARA personnalisées permettent aux équipes de sécurité de développer des détections ciblées qui répondent à des vulnérabilités uniques, telles que les modifications non autorisées des paramètres du registre ou d'autres configurations critiques. L'étude de cas Atera démontre comment des règles personnalisées peuvent être utilisées efficacement pour détecter et atténuer des attaques sophistiquées exploitant des logiciels légitimes, offrant une solution sur mesure aux défis du monde réel.

Alors que les acteurs malveillants font évoluer continuellement leurs tactiques, vous pouvez adapter vos règles de détection en conséquence. Cette approche améliore vos mesures de sécurité sans perturber les opérations ou l'infrastructure critiques. Dans ce paysage numérique en constante évolution, HarfangLab EDR se distingue comme un phare de résilience, offrant une solution dynamique et adaptable à vos besoins en cybersécurité. Ce modèle n'est pas seulement un outil, mais un partenaire dans votre quête de l'excellence en cybersécurité. Il est conçu pour évoluer avec vous, pour apprendre de vos défis uniques et pour donner à votre organisation la capacité de rester une longueur d'avance sur les menaces.

Avec HarfangLab EDR, vous ne faites pas que réagir aux cybermenaces, vous les anticipez. Vous ne faites pas que maintenir vos défenses, vous les améliorez.

Contactez-nous dès aujourd'hui pour plus d'informations sur la façon dont nos services peuvent être adaptés à vos besoins spécifiques. Redéfinissons ensemble ce que signifie la cybersécurité pour votre organisation. Contactez-nous maintenant et donnons ensemble à votre cybersécurité l'excellence qu'elle mérite.

Auteurs

Louis Flamion

Ilyass Mokhtari