Wallix dans l’OT : Comment sécuriser les accès et les connexions aux environnements industriels (OT) ?

Introduction

Dans le paysage numérique actuel, sécuriser l'accès aux infrastructures IT et OT est crucial. Avec l'augmentation des menaces cybernétiques, les organisations ont besoin de solutions qui offrent un accès sécurisé et contrôlé à leurs systèmes les plus sensibles.

L'objectif de cet article de blog est de vous donner un aperçu clair de Wallix Bastion, une solution de gestion des accès privilégiés (PAM), et de la manière dont elle peut être intégrée dans les environnements IT et OT. Nous examinerons de plus près sa puissante fonctionnauté d'Universal Tunneling, particulièrement utile dans les environnements OT.

Cet article vise à fournir une compréhension de base de la solution. Les configurations détaillées ne seront pas abordées ici. Pour ceux qui souhaitent approfondir, veuillez engager une discussion avec nous. De plus, une conférence sera tenue par Thales et Wallix le 19 septembre lors de l'évènement Cyber Meet-Up 2024.

Récapitulatif rapide - Qu'est-ce que le Wallix Bastion ?

Avant de plonger dans l'application de Wallix Bastion aux environnements OT, récapitulons rapidement ce qu'il fallait en général, pour l'IT et l'OT.

Wallix Bastion est une solution PAM puissante conçue pour gérer et sécuriser l'accès privilégié aux systèmes critiques. Il offre des fonctionnalités de sécurité robustes telles que:

Contrôle d'accès: Seuls les utilisateurs autorisés peuvent accéder aux sessions privilégiées sur des cibles sensibles grâce à des politiques d'autorisation granulaires et flexibles, garantissant qu'aucun personnel non autorisé ne puisse accéder aux systèmes critiques.

Gestion des sessions: Wallix Bastion prend en charge une large gamme de protocols, lui permettant de se connecter à divers appareils et systèmes, de l'IT à l'OT. Vous pouvez gérer les sessions RDP, SSH, VNC, RLOGIN et TELNET, ce qui le rend compatible avec une variété d'appareils.

Gestion des mots de passe: Les identifiants sont stockés en toute sécurité et automatiquement renouvelés par Wallix Bastion, garantissant que les mots de passe ne sont jamais exposés aux utilisateurs.

Audit: Wallix Bastion offre des capacités d'audit étendues. Chaque session est enregistrée en video en direct, et toutes les actions des utilisateurs sont entièrement transcrites en texte, permettant une révision détaillée après la session. Il enregistre également les détails essentiels de la session tels que l'heure de début, l'heure de fin et la durée, garantissant que chaque évènement d'accès est suivi pour des raisons de conformité et de sécurité.

Compatibilité OT : L'une des fonctionnalités remarquables pour les environnements OT est le Universal Tunneling. Cette fonctionnalité utilise des tunnels SSH, NAT et le port forwarding pour créer un tunnel sécurisé et controler les appareils OT en toute sécurité.

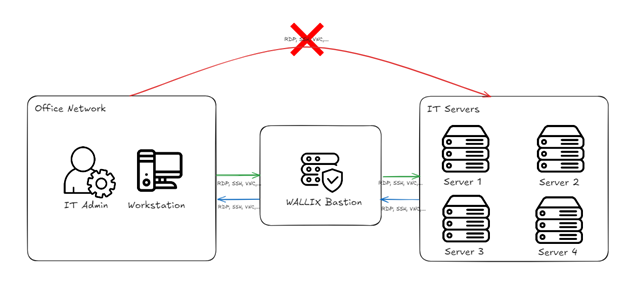

Scénario - Accès sécurisé d'un administrateur IT à un serveur Windows via RDP

Pour vous aider à comprendre comment fonctionne l'architecture de Bastion, prenons un exemple : un administrateur système doit accéder à un serveur Windows via le protocole Remote Desktop (RDP).

L'administrateur IT se connecte à l'interface web de Wallix Bastion en utilisant son compte standard.

Bastion affiche toutes les sessions auxquelles l'administrateur est autorisé à accéder.

L'administrateur sélectionne la session à laquelle il souhaite se connecter.

L'administrateur ouvre un fichier RDP, qui contient un mot de passe à usage unique (OTP) valable quelques seconds. Cet OTP lui permet de lancer la session via un tunnel sécurisé, avec tout le traffic route via Bastion.

L"administrateur a maintenant sa session ouverte avec son compte privilégié. Toute la session est surveillée et enregistrée.

Figure 1. Exemple d'architecture de base pour ce cas d'utilisation.

Bien sûr, bien que l’architecture de Bastion soit très efficace, ce n’est pas magique. La sécurité qu’elle fournit repose sur une coordination appropriée avec les règles de pare-feu qui bloquent l’accès direct du réseau de bureau aux serveurs IT, garantissant que toutes les sessions sont initiées et gérées via Bastion en tant que proxy.

Dans cet exemple, nous nous sommes concentrés sur une session RDP, car c’est le cas d’utilisation le plus courant que nous rencontrons, mais d’autres protocoles sont également entièrement pris en charge, y compris VNC, SSH, RLOGIN, et plus encore.

Audit de la session

Pour les sessions RDP, Wallix Bastion fournit une transcription complète de la session, qui peut être téléchargée sous forme de fichier CSV. Les auditeurs peuvent également visualiser les sessions en direct et générer un enregistrement vidéo MP4 de la session pour une révision ultérieure. De plus, ils peuvent demander l’accès aux sessions en cours avec l’approbation de l’utilisateur.

Remarque : Ces capacités d’audit sont également disponibles pour d’autres protocoles comme SSH, VNC et Telnet.

Plongeons maintenant dans la manière dont l’Universal Tunneling va encore plus loin dans les environnements OT.

Plongée approfondie dans l'Universal Tunneling

Universal Tunneling est une fonctionnalité révolutionnaire conçue pour les environnements OT. Il fournit un tunnel sécurisé et crypté via SSH, garantissant que les industries gérant des infrastructures critiques - comme les réseaux électriques et les systèmes de fabrication - peuvent accéder en toute sécurité à leurs systèmes OT.

Ce qui rend le tunneling universel si puissant, c’est sa simplicité d’utilisation. En quelques étapes seulement, les utilisateurs peuvent rapidement créer des sessions privilégiées en encapsulant n’importe quel protocole OT dans le tunnel SSH. Cela permet aux techniciens d’accéder en toute sécurité aux appareils OT directement depuis leurs postes de travail, sans exposer les systèmes sensibles à des risques inutiles.

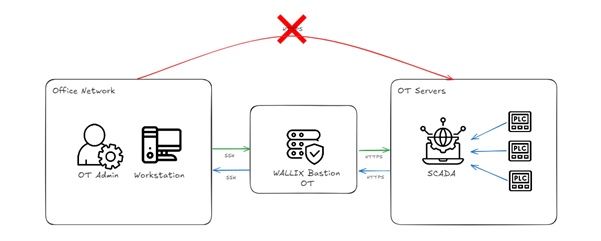

Scénario: Universal Tunneling pour contacter le serveur web SCADA dans l'environnement OT

Supposons qu’un technicien dans la zone de bureau ait besoin d’accéder à un serveur web SCADA situé dans la zone OT. Les systèmes SCADA sont utilisés pour contrôler et surveiller les processus industriels, il est donc crucial de sécuriser l’accès.

- L’administrateur IT se connecte à l’interface web de Wallix Bastion en utilisant son compte standard.

- Bastion affiche toutes les sessions auxquelles l’administrateur est autorisé à accéder.

- L’administrateur sélectionne la session à laquelle il souhaite se connecter.

- L’administrateur télécharge et ouvre un fichier “.puttywab”, conçu pour être ouvert avec Wallix Putty : une version modifiée de Putty développée par Wallix pour utiliser des mots de passe à usage unique (OTP). Vous pouvez trouver le dépôt GitHub ici ou le télécharger directement depuis Wallix Bastion.

- La session est maintenant ouverte avec les configurations de port forwarding et NAT (si nécessaire) déjà configurées, permettant à l’administrateur d’accéder directement au serveur web SCADA depuis son navigateur.

Figure 2: Schéma illustratif montrant le flux de la zone OT via HTTPS, encapsule par l'Universal Tunneling.

Cette configuration de base fournit un modèle simple et fondamental pour comprendre le fonctionnement Universal Tunneling.

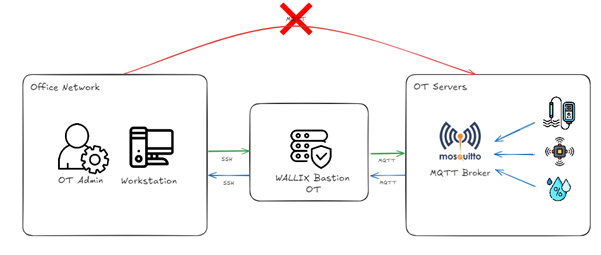

Scénario: Universal Tunneling pour la communication directe avec un OT Zone MQTT Broker

Les environnements OT modernes dépendent fortement de protocoles comme MQTT pour la communication entre capteurs, contrôleurs et analyses Cloud. Mais comment permettre à des appareils externes de communiquer en toute sécurité avec un MQTT Broker dans la zone OT sans exposer votre réseau OT à des risques ?

Avec Universal Tunneling, c’est simple :

- Établir le tunnel : Le technicien utilise Wallix Bastion pour créer un tunnel SSH sécurisé vers le courtier MQTT.

- Port forwarding : Le port MQTT est redirigé de la machine du technicien vers le courtier dans la zone OT, en gardant toutes les données cryptées.

- Flux de données direct : Une fois le tunnel actif, les messages MQTT peuvent être envoyés et reçus en toute sécurité, depuis le client MQTT préféré de l’utilisateur jusqu’au MQTT Broker, sans exposer le réseau OT à un accès non autorisé.

Bien que les deux scénarios OT puissent sembler différents - le premier impliquant l’accès à un serveur web SCADA et l’autre la configuration d’un tunnel pour les flux MQTT - ils sont en réalité très similaires et simples à configurer. La seule différence réside dans le port à configurer pour le transfert, qui est configuré dans la configuration du tunnel Wallix Bastion.

Et qu'en est-il de l'audit de ces sessions spécifiques ?

Lorsque les utilisateurs accèdent aux systèmes OT via l’Universal Tunneling depuis leurs propres postes de travail - qui ne sont pas directement audités par la sonde de session Bastion - certaines limitations s’appliquent. Par exemple, il n’est pas possible de générer un enregistrement vidéo en direct ou une transcription de session dans cette configuration.

Cependant, Wallix offre toujours des détails d’audit de session de base. Vous pouvez surveiller les détails clés, tels que l’heure de début, l’heure de fin et la durée de chaque session. Pour fournir plus d’informations, l’auditeur peut télécharger un fichier pcap pour toute la session.

Un fichier pcap (capture de paquets) est un enregistrement détaillé de tout le trafic réseau pendant une session. Il permet d’analyser en profondeur l’activité réseau en examinant les paquets échangés entre l’utilisateur et le système OT. En utilisant des outils comme Wireshark, vous pouvez inspecter ces fichiers pour comprendre exactement ce qui s’est passé pendant la session, tels que les commandes envoyées, les données échangées. Cela fournit une piste médico-légale détaillée même lorsque l’enregistrement vidéo en direct ou la transcription n’est pas disponible.

Allons plus loin

Pour étendre les capacités d’audit et de surveillance de Wallix Bastion, envisagez d’automatiser l’analyse des fichiers pcap. Vous pourriez créer un script bash ou python pour télécharger automatiquement ces fichiers et utiliser des outils comme tshark pour enregistrer, surveiller et alerter sur des actions spécifiques via une intégration SIEM.

J’ai délibérément omis les détails sur Wallix Access Manager dans cet article. Cette solution offre une gamme de fonctionnalités au-delà de l’audit et de la surveillance, y compris des capacités d’accès à distance améliorées. Elle sert de VPN personnalisé pour accéder aux sessions Wallix depuis l’extérieur du réseau local de l’entreprise et simplifie l’utilisation à distance avec des fonctionnalités supplémentaires. Ce sujet mérite un article de blog séparé pour une exploration approfondie.

Pour les environnements OT et IT, vous pouvez également configurer des applications à distance au sein de Wallix Bastion. Cette configuration offre un contrôle total et un audit pour les clients lourds (applications de bureau), offrant une alternative viable aux sessions de base ou au tunneling universel, selon le contexte et l’architecture de vos applications.

Conclusion

Cet article de blog visait à fournir un aperçu général de Wallix Bastion et de son intégration dans les environnements OT, en utilisant des exemples simples pour simplifier les concepts.

Wallix offre une large gamme d’autres capacités au-delà de ce qui a été couvert ici. De plus, de nombreuses fonctionnalités peuvent être personnalisées ou scriptées pour répondre à des besoins spécifiques en matière de sécurité et de conformité.

Si vous êtes intéressé par une exploration plus approfondie de Wallix et de ses solutions OT et IT, y compris l’Universal Tunneling, ne manquez pas l’évènement Cyber Meet Up le 19 septembre, où une conférence détaillée sera tenue par Thales et Wallix ensemble. 😊

Merci de votre lecture. N’hésitez pas à nous contacter si vous avez des questions ou souhaitez poursuivre la discussion.