Assurer la souveraineté des données : Stratégies et solutions pour les entreprises

Découvrez dans cet article les stratégies et solutions pour assurer la souveraineté des données au sein des entreprises :

Rappel sur la souveraineté des données

La souveraineté des données revêt une importance cruciale à plusieurs niveaux. Elle permet d’assurer un contrôle assidu de la sécurité des données, car elles sont régies par la législation locale du pays qui les hébergent. Elle renforce également la protection des données sensibles des entreprises et des organisations publiques en limitant le risque de violation de la loi sur la protection des données, autrement dit le ‘RGPD’ Règlement Général sur la Protection des Données.

En somme, la souveraineté des données est un gage de confidentialité, de conformité réglementaire et permet d‘établir une relation de confiance avec la clientèle.

Identifier les données sensibles

Les données d’entreprise englobent toutes les informations relatives aux clients, aux opérations, aux marchés et aux finances d’une société. Elles servent à évaluer la performance globale de l'entreprise et à orienter les décisions stratégiques.

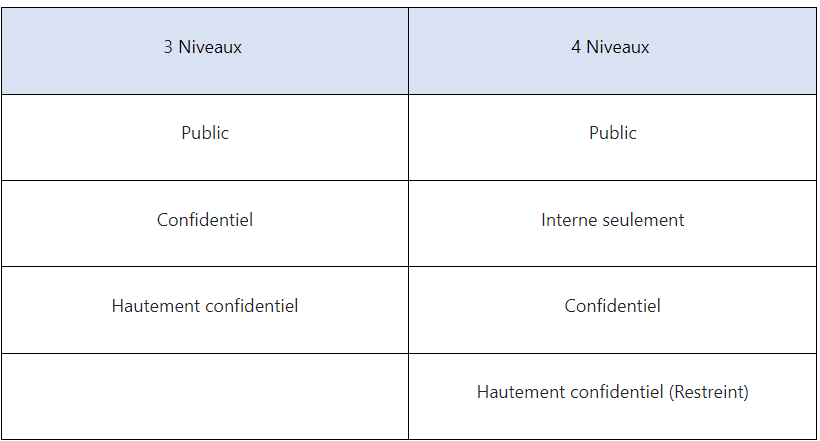

Les données sont généralement classées selon leur usage et le contexte dans lesquelles elles sont manipulées et consultées. On distingue plusieurs types de classifications pour les données, telles que :

- Restreint

- Confidentiel

- Interne

- Public

Son objectif est d'assurer l'utilisation adéquate des données au bon moment et sa sécurisation tout au long de la durée de vie de cette donnée. En les organisant par groupes de caractéristiques similaires, les organisations peuvent mieux protéger et gérer les données qui leur sont essentielles.

La classification des données peut devenir extrêmement complexe, cependant, elle est indispensable pour mettre en place un programme de cybersécurité efficace. Généralement, la classification des données repose sur un système à trois ou quatre niveaux, semblable à celui présenté ci-dessous :

Commencer par un système à 3 niveaux permet aux organisations novices dans ce domaine de mieux appréhender la tâche. Cette étape peut être difficile à appréhender car il faut définir les différents niveaux ainsi que leurs actions et contrôles correspondants.

Ne pas sous-estimer les conséquences, en cas de perte/fuite de données professionnelles, l’entreprise pourra subir de lourdes sanctions financières et pénales. Cette interruption peut entraîner une baisse du chiffre d'affaires, mettant ainsi en péril la santé financière de l'entreprise à court ou moyen terme. Selon une étude du Global Data Protection Index, le coût relevé en moyenne pour une perte de données est de 2,61 millions de $ au cours des 12 derniers mois.

Outre les implications financières, la perte de données peut également nuire à l'image de marque de l'entreprise. Étant donné que les données peuvent contenir des informations personnelles voire sensibles, la perte de ces données peut entraîner une perte de confiance de la part des clients, des fournisseurs et des collaborateurs.

Évaluer les besoins en matière de souveraineté des données

Pour évaluer les besoins en matière de souveraineté des données, plusieurs étapes sont nécessaires. Il est crucial d'effectuer une analyse approfondie des réglementations applicables telles que le RGPD en Europe ou le CCPA aux États-Unis, ainsi que d'autres lois nationales, afin de comprendre les exigences spécifiques en matière de protection des données.

Identifier les exigences spécifiques de votre entreprise en fonction de son secteur d'activité et de sa clientèle. Prenons pour exemple le secteur de la santé, les données médicales des patients sont à caractère hautement confidentielles. Suite à de nombreuses tentatives de vol de données, le parlement a adopté le 10 avril 2024 une loi « imposant le recours à une solution d'hébergement certifiée SecNumCloud pour le Health Data Hub ». Cette loi impose des exigences en matière de confidentialité et de sécurité des données médicales des patients, notamment en ce qui concerne leur stockage, leur accès et leur partage.

Enfin, il convient d'évaluer les implications de la localisation géographique des données. Aux États-Unis, des lois telles que le ‘Cloud Act’ ou le ‘Patriot Act’ accordent aux autorités américaines un accès à l’exploitation des données de personnes étrangères hébergées par des entreprises américaines, soulevant ainsi des préoccupations en matière de confidentialité des données.

Face à ce défi, certaines réglementations exigent que les données des résidents locaux soient stockées et traitées dans le pays où la législation s’applique, ce qui peut limiter les options de stockage Cloud ou nécessiter des mesures supplémentaires pour garantir cette conformité.

En prenant en considération ces différents aspects, les entreprises peuvent élaborer des stratégies efficaces pour protéger leurs données de manière conforme aux exigences légales applicables dans leur pays et ainsi mettre en place les mesures de protection adéquates.

Pour en savoir plus, découvrez notre guide : comment assurer la conformité réglementaire lors du partage de données ?

Mettre en place des mesures de protection adéquates

Pour mettre en place des mesures de protection adéquates des données sensibles, plusieurs stratégies peuvent être adoptées.

Dans un premier temps, l'utilisation de technologies de chiffrement de bout en bout est essentielle pour sécuriser les données sensibles, que ce soit en transit à travers les réseaux ou au repos dans les systèmes de stockage. Le chiffrement garantit que même si les données sont interceptées ou compromises, elles restent illisibles pour les personnes non autorisées. Des protocoles de chiffrement robustes doivent être mis en place pour protéger l'intégrité et la confidentialité des données.

Ensuite, la mise en place de contrôle d’accès et de politiques de sécurité strictes est indispensable pour limiter la fuite de données, tels que l’authentification à deux facteurs ou l’attribution d’un rôle dédié pour chaque utilisateur aux plateformes utilisées. Sans oublier la surveillance avec la mise en place d'audit récurrent des activités pour détecter la moindre activité suspecte.

Enfin, des sauvegardes régulières et sécurisées doivent être effectuées en continu, avec une capacité de restauration rapide pour minimiser les perturbations en cas d'urgence. Cela permet à l’entreprise de garantir la disponibilité des données en cas d'incident tel que la perte de données, la corruption ou des attaques de ransomware.

En combinant ces mesures de protection des données, les entreprises peuvent renforcer leur posture de sécurité et réduire les risques de perte, de compromission ou de violation de leurs données sensibles. Il est également important de maintenir ces mesures à jour en fonction de l'évolution des menaces et des réglementations, et de sensibiliser régulièrement les employés à l'importance de la sécurisation des données.

Solutions pour renforcer la souveraineté des données

Le Cloud Souverain permet de renforcer l’accès et de garantir un contrôle total sur l’emplacement physique des données, celles-ci étant hébergées dans le pays où les législations en vigueur s’appliquent.

Le SecNumCloud est une réponse significative aux défis de la souveraineté numérique, cela permet aux administrations publiques, aux Organismes d’Importance Vitale et aux Opérateurs de Services Essentiels, de bénéficier d’une garantie de sécurité de leur donnée, dans un environnement de confiance, recommandé par l’ANSSI ainsi que par l’Etat à travers sa doctrine « Cloud au centre ».

Faire appel à un fournisseurs de services Cloud qui respectent les normes de souveraineté des données et offrent des garanties contractuelles, permet de bénéficier de mesures de sécurité avancées, via un contrôle d’accès renforcé aux données dites sensibles, le tout en accord avec les règlementations en vigueur du pays concerné, renforçant ainsi la protection face aux cyberattaques, intrusions et fuites d'informations.

L’utilisation de technologies de confidentialité comme le chiffrement homomorphique pour traiter les données de manière sécurisée sans les exposer peut également être une solution envisagée. D’après la CNIL « Le chiffrement homomorphe est une technique de cryptographie permettant de réaliser des opérations sur des données chiffrées sans que celles-ci aient à être déchiffrées. Le résultat de ces opérations reste sous forme chiffrée et ne peut être déchiffré que par les destinataires autorisés (détenant la clé de déchiffrement). Cette technique permet ainsi aux participants d’un calcul de garder leurs données confidentielles au cours d’un calcul. »

Toutes ces solutions impliquent en parallèle un changement culturel, incitant les équipes à intégrer les avantages d’un Cloud souverain dans leurs pratiques professionnelles quotidiennes. Ainsi il est important de les éduquer et de les former en ce sens.

Éduquer et former le personnel

Pour renforcer la sécurité des données, il est essentiel de sensibiliser les employés aux risques liés à la manipulation des données sensibles. Cela inclut la sensibilisation aux menaces telles que le phishing, les attaques de malware et les violations de données, ainsi que les conséquences potentielles pour l'entreprise et les individus en cas de compromission des données.

La formation sur les bonnes pratiques en matière de sécurité des données est donc essentiel. Il est important que le personnel connaisse les politiques et procédures de sécurité de l'entreprise, telles que la gestion des mots de passe, la protection des informations confidentielles...

De plus, les employés doivent être formés à l'utilisation des outils de protection disponibles, tels que le chiffrement des données, les pares-feux et les logiciels de sécurité.

Enfin, il est crucial de promouvoir une culture de la sécurité dans toute l'organisation. Cela implique d'encourager les employés à signaler les incidents de sécurité potentiels, à partager les meilleures pratiques et les leçons apprises, et à intégrer la sécurité dans tous les aspects de leur travail quotidien. En favorisant une culture où la sécurité des données est valorisée et priorisée, les entreprises peuvent réduire les risques de violations.

Suivi et adaptation continue

Cependant, pour assurer une protection continue des données et maintenir un niveau élevé de souveraineté, il est nécessaire d’élaborer un processus de suivi et d'adaptation des pratiques.

La mise en place d’un processus de surveillance et d'audit régulier peut être un bon élément pour vérifier la conformité aux politiques de sécurité des données. Cela implique la mise en place de mécanismes de surveillance automatisés ainsi que la réalisation d'audits réguliers pour évaluer l'efficacité des mesures de sécurité en place et identifier les éventuelles non-conformités.

Il est important de rester vigilant face aux évolutions des lois et réglementations concernant la protection des données. Il est essentiel de s'adapter aux changements réglementaires et technologiques afin de préserver un haut niveau de souveraineté des données.

Une révision périodique des stratégies et des technologies est nécessaire pour répondre aux nouveaux défis et menaces. Les entreprises doivent régulièrement évaluer leur posture en matière de sécurité des données, réviser leurs politiques et procédures en conséquence, et investir dans des solutions de sécurité innovantes pour rester à la pointe de la protection des données.

Conclusion

Pour conclure, la souveraineté des données est devenue un impératif pour garantir la sécurité et l'intégrité de vos données. Procéder à l’identification et au classement des données de votre entreprise vous permettra de sélectionner les données dites sensibles qui devront être soumises à des processus hautement sécurisés telles que le chiffrement de bout en bout (E2E). L’alliance de la souveraineté avec un renforcement de la protection de vos données, vous permettra de limiter le risque de fuite de données et d’optimiser le contrôle de la sécurité de votre entreprise. Et par conséquence la confiance de vos clients.