Blue team + Red team = Purple team : une alliance au service de la cybersécurité

Introduction

À la veille de l'entrée en vigueur du règlement DORA (Digital Operational Resilience Act), applicable à partir de 2025, et suite à la mise à jour récente du cadre TIBER-EU en février 2025, le Purple Teaming devient obligatoire pour les entités systémiques soumises à ces réglementations.

Dans cet article, nous reviendrons sur les fondamentaux du Purple Teaming, nous présenterons comment Thales soutient ses clients dans la mise en œuvre de ces services, et nous soulignerons comment cette approche collaborative et proactive peut offrir une véritable valeur ajoutée pour renforcer durablement la posture de sécurité de votre organisation.

Définition et concepts

▪️ Qu'est-ce qu'une Purple Team : Il ne s'agit pas nécessairement d'une équipe distincte, mais d'une méthodologie collaborative visant à maximiser l'efficacité de la Red Team (offensive) et de la Blue Team (défensive). Elle symbolise l'union de ces deux couleurs (Rouge 🔴 + Bleu 🔵 = Violet 🟣).

▪️ L'objectif principal : Améliorer la posture de sécurité globale d'une entreprise en établissant une collaboration et un partage de connaissances entre la Red Team et la Blue Team pour affiner la détection et la réponse aux attaques simulées. Il s’agit de tester, d’évaluer et d’améliorer les capacités de détection et de réponse.

▪️ Fonctionnement : La Purple Team établit un périmètre d’exercice où la Red Team exécute ses TTPs sur l’organisation et la Blue Team intègre ces retours pour réajuster ses défenses, perfectionner ses détections et accélérer sa réponse ; ce dispositif teste véritablement les configurations et instaure une collaboration étroite et un échange de savoir-faire.

Aperçu : Red vs Blue vs Purple Team vs Pentest

Les objectifs spécifiques d'une Purple Team

1️⃣ Tester et valider les contrôles de sécurité existants :

L'un des premiers objectifs de la Purple Team consiste à évaluer de manière pragmatique l'efficacité des mécanismes de sécurité en place, qu'il s'agisse de technologies (SIEM, EDR, pare-feux, etc.) ou de processus (playbooks de réponse aux incidents, escalade, gestion des alertes). Cela permet de s'assurer que les dispositifs de contrôle détectent et bloquent les menaces dans un contexte opérationnel.

2️⃣ Identifier les lacunes en matière de détection et de réponse :

Les exercices de Purple Team mettent en lumière les angles morts, les erreurs de configuration ou les processus inefficaces qui compromettent la capacité de l'organisation à détecter et à répondre rapidement aux incidents. Ces tests permettent d'identifier précisément les faiblesses à corriger.

3️⃣ Améliorer les capacités des équipes défensives :

En exposant la Blue Team aux techniques d'attaque utilisées par la Red Team, la Purple Team aide les analystes SOC et les équipes de réponse aux incidents à perfectionner leurs compétences. Cela leur permet d'affiner leurs outils, de corriger leurs règles de détection et d'ajuster leurs procédures selon des scénarios concrets.

4️⃣ Fournir un retour d'information rapide et exploitable :

La collaboration directe entre le personnel offensif et défensif offre un retour immédiat sur les attaques simulées, facilitant ainsi une compréhension claire des événements et une amélioration continue. Ce feedback instantané optimise la réactivité et l'apprentissage.

5️⃣ Mesurer l'évolution de la posture de sécurité :

Les campagnes de Purple Team permettent de suivre les progrès en matière de détection, de réponse et de mitigation des menaces au fil du temps. Ces métriques sont essentielles pour démontrer la progression de la maturité en cybersécurité et justifier les efforts engagés.

_______________________________________________________________________________

L'objectif central d'une démarche Purple Team n'est pas de découvrir de nouvelles vulnérabilités techniques, mais bien d'améliorer les capacités de détection et de réponse face à des attaques réalistes. En se concentrant sur l'exploitation de vulnérabilités et de tactiques connues ou plausibles, la Purple Team maximise la valeur des contrôles existants en superposant, pour chaque TTP, des couches de défense et de détection adaptées, selon une logique de défense en profondeur, tout en validant l'efficacité des mécanismes mis en place face à des scénarios réalistes.

Avantages du Purple Teaming

▪️ Validation des contrôles : Permet de s'assurer que les outils (SIEM, EDR, etc.) et les processus de détection et d'isolation fonctionnent comme prévu.

▪️ Amélioration réaliste : Tests basés sur des scénarios d'attaques réels et pertinents pour l'organisation (fondés sur la CTI et les techniques activement utilisées par la Red Team).

▪️ Efficacité accrue : Boucle de feedback rapide permettant des ajustements immédiats, contrairement aux délais prolongés entre un pentest/Red Team et la remédiation.

▪️ Meilleure communication : Favorise un environnement collaboratif et une culture de sécurité proactive.

▪️ Développement des compétences : Un excellent exercice de formation pour la Blue Team.

▪️ Réduction de Dwell time : En améliorant la détection, on réduit le temps pendant lequel un attaquant peut rester non détecté.

A qui s'adresse la Purple Team ?

L'exercice de Purple Team est principalement destiné aux organisations ayant atteint un certain niveau de maturité en cybersécurité, en particulier celles disposant :

▪️ d'une Blue Team interne ou de services de sécurité managés (SOC / MSSP)

▪️ d'outils de détection tels que les SIEM, EDR, NDR ou d'autres solutions de monitoring.

Il est également précieux pour les entreprises investissant dans des technologies de sécurité et souhaitant vérifier concrètement l’efficacité, la couverture et la configuration de leurs contrôles existants.

Dans les secteurs fortement réglementés tels que la finance, les télécommunications ou la santé, la Purple Team devient même indispensable pour répondre aux exigences de cadres tels que DORA ou TIBER-EU, qui imposent des tests réalistes basés sur des scénarios de menace.

Enfin, toute organisation souhaitant améliorer proactivement sa capacité de détection et de réponse face à un paysage de menaces en constante évolution tirera pleinement parti de cette approche.

Chez Thales : comment nous réalisons nos missions de Purple Team

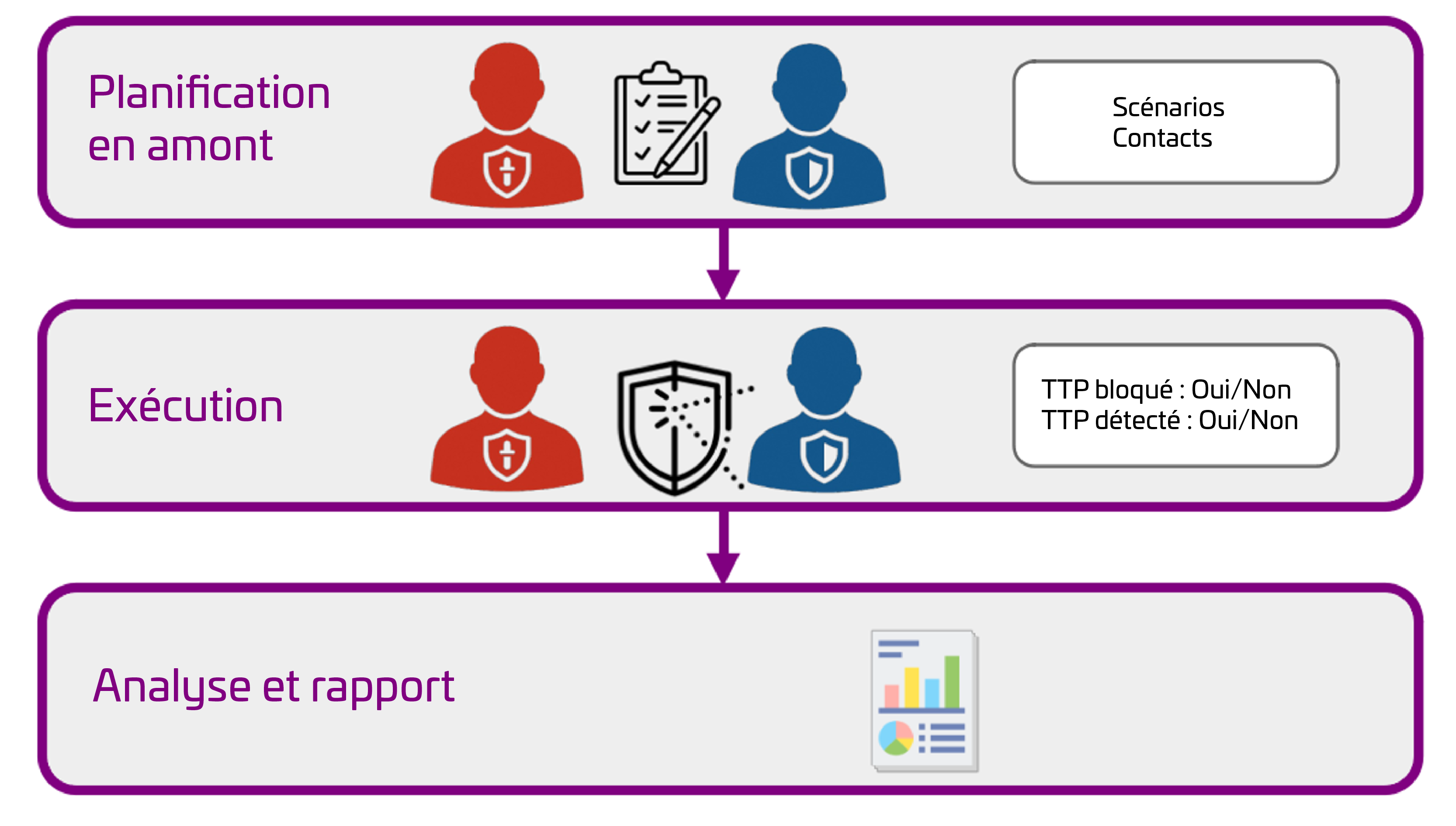

1️⃣ Planification en amont

Avant de lancer l'exercice de Purple Team, nous identifions les points de contact côté Blue Team chargés de remonter les alertes et les détections en continu. Nous définissons le périmètre (Active Directory, infrastructure interne, périmètre externe, l’ensemble de l’organisation, etc.), puis sélectionnons les scénarios à tester (accès initial via phishing, exploitation interne d’un dispositif physique, etc.).

Nous précisons si nous devons rejouer des vulnérabilités déjà exploitées lors de pentests ou Red Team précédents. Nous établissons des objectifs clairs, alignés avec les risques métier (certains clients considèrent l’exfiltration de données sensibles – comme des informations financières ou médicales – comme une menace plus critique que la compromission d’un compte Administrateur de Domaine)

Enfin, nous validons l'engagement de la Blue Team en confirmant les canaux de communication, les SLA internes et la disponibilité nécessaire.

2️⃣ Exécution

La Red Team exécute ses scénarios en documentant chaque TTP sur notre plateforme Purple Team : quel outil a été utilisé (ceux couramment employés en Red Team et par des acteurs malveillants, tels qu’ils remontent dans les flux de Threat Intelligence), quelles commandes ont été lancées, la période d’exécution, l’origine et la cible. Les tests couvrent toutes les phases de la kill chain selon le cadre MITRE ATT&CK : Reconnaissance, Accès Initial, Exécution, Persistance, Élévation de Privilèges, Contournement des Défenses, Accès aux Identifiants, Découverte, Mouvement Latéral, Collecte, Commande et Contrôle, Exfiltration, Impact. Ils reposent sur les TTPs Atomic Red Team et les techniques couramment observées par la CTI.

En parallèle, nous concevons et exécutons des TTPs personnalisés ciblant des impacts réels, tels que des attaques par ransomware ou du minage de cryptomonnaies sur des serveurs à haute intensité, afin de valider la pertinence des règles d’alerte et l’efficacité des processus de réponse.

La Blue Team suit toutes les actions sur la plateforme en temps réel, notant pour chaque TTP s'il a été bloqué et/ou détecté.

3️⃣ Analyse et rapport

À la fin de l'exercice, chaque TTP est analysé en termes de détection et de blocage : si l’attaque passe inaperçue, nous identifions les causes (absence de logs, règles inadaptées, mauvaises configurations) et précisons les événements et journaux à surveiller pour améliorer la couverture.

Pour chaque TTP, le rapport compile les outils et commandes utilisés, les résultats obtenus (détecté/non détecté, bloqué/non bloqué), le risque potentiel et l’impact.

Nous intégrons des indicateurs de performance (% de TTPs bloqués, % de TTPs détectés, % par technique MITRE) afin de mettre en évidence les axes d’amélioration et de remédiation. Ensuite, nous fournissons un tableau interactif Excel permettant à la Blue Team et à l’ensemble de l’organisation de retravailler les données et de prioriser les actions correctives.

Pièges et défis courants

Lors de la mise en oeuvre d'une approche Purple Team, plusieurs obstacles et défis peuvent survenir et compromettre l'efficacité de l'exercice :

▪️ Mauvaise configuration des outils : De nombreux clients configurent mal – voire pas du tout – leurs solutions de sécurité (SIEM, EDR, NDR, etc.), les rendant largement inefficaces.

▪️ Silos et manque de collaboration : Le problème central que le Purple Teaming vise à résoudre. L’objectif est de créer une culture de collaboration et de partage d’objectifs et de scénarios communs.

▪️ Périmètre et scénarios mal définis : Des objectifs flous entraînent des exercices inefficaces. Il est essentiel de bien comprendre le SI du client et ses risques métier (souvent distincts des tests d'intrusion classiques) pour cibler les menaces prioritaires et les zones critiques où les TTPs peuvent être appliqués et détectés.

▪️ Faux sentiment de sécurité : Se limiter à la détection d’attaques basiques crée une illusion de protection ; il est crucial de valider les contrôles face aux TTPs avancés.

▪️ Ressources et temps : L’exercice exige des compétences dédiées et un investissement horaire (l'automatisation aide à atténuer ce point).

▪️ Compétences : Il faut des membres de la Blue Team avec un « Hacker Mindset », désireux d’explorer les techniques offensives et de remettre en question les processus en place dans leur organisation.

Conclusion

Le Purple Teaming n’est pas un exercice destiné à découvrir de nouvelles vulnérabilités techniques – ce n’est ni son objectif ni sa principale valeur ajoutée. Son rôle est avant tout stratégique : valider l’efficacité réelle des défenses existantes et améliorer, de manière concrète et mesurable, la capacité de détection et de réponse face aux menaces réalistes.

Il s’agit d’une approche résolument collaborative et opérationnelle, où la Red Team et la Blue Team travaillent ensemble pour tester les contrôles existants, identifier les angles morts, ajuster les règles de détection et renforcer les procédures de réponse aux incidents. Ce n’est plus une confrontation, mais un processus d’apprentissage mutuel et d’amélioration continue.

Au-delà des avantages techniques, le Purple Teaming répond également à des exigences réglementaires de plus en plus précises. Des cadres comme DORA (Digital Operational Resilience Act) et TIBER-EU imposent désormais des tests de sécurité basés sur des scénarios réalistes, avec une coordination étroite entre les équipes offensives et défensives. Le Purple Teaming s’impose ainsi non seulement comme une bonne pratique, mais aussi comme un levier stratégique de conformité.

Adopter cette approche signifie passer d’une posture défensive théorique à une résilience active, pilotée par des preuves, centrée sur l’efficacité réelle des défenses face aux menaces actuelles.

Auteurs

Pierre Ceberio & Joachim De Bats