Comment réagir à un incident cyber ?

Qu'est-ce qu'un incident cyber ?

Commençons par le début : qu’est-ce qu’un incident cyber ? Selon le NIST (National Institute of Standards and Technology), un incident cyber se définit comme : « Un événement qui compromet ou est susceptible de compromettre la confidentialité, l’intégrité ou la disponibilité d’un système d’information ou des informations que ce système traite, stocke ou transmet, ou qui constitue une violation ou une menace imminente de violation des politiques de sécurité, des procédures de sécurité ou des politiques d’utilisation acceptable. »

Lorsqu’une organisation est confrontée à un incident de cybersécurité, elle doit être capable de réagir rapidement et de manière appropriée. En d’autres termes, il est crucial de décider à l’avance comment gérer certaines situations, plutôt que d’attendre la première confrontation lors d’un incident. Il est nécessaire de développer une stratégie pour limiter les dégâts, réduire les coûts et le temps de récupération, ainsi que pour communiquer avec les parties prenantes internes et externes.

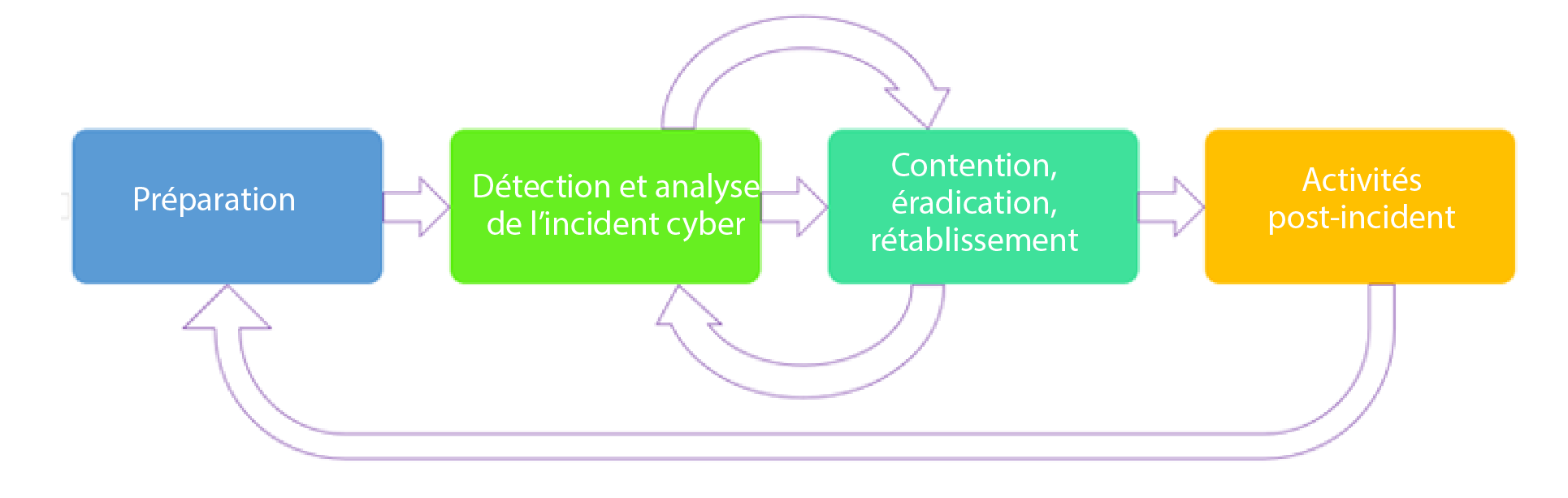

Le cycle de vie de la réponse aux incidents cyber

Dans cette section, nous allons aborder le cycle de vie de la réponse aux incidents. Mais d’abord, de quoi s’agit-il exactement ? Il s’agit du cadre étape par étape de votre organisation pour identifier et réagir à une interruption de service ou à une menace de sécurité.

Phase 1: Préparation

La première étape est la préparation. Cette phase couvre le travail qu’une organisation doit effectuer pour être prête à répondre à un incident, notamment en mettant en place les bons outils et ressources, et en formant l’équipe. Elle comprend également les actions préventives visant à éviter que des incidents ne se produisent.

Voici quelques points importants pour la phase de réparation :

📌 Élaborer un plan de réponse en cas d’incident de cybersécurité et le mettre à jour régulièrement.

📌 Identifier vos actifs et les menaces potentielles

📌 Attribuer les responsabilités et constituer une équipe chargée de la réponse aux incidents de cybersécurité

📌 Collaborer avec des experts externes spécialisés dans les incidents de cybersécurité

Phase 2: Détection et analyse de l'incident cyber

Ensuite, il est essentiel de surveiller les événements de sécurité afin de détecter, alerter et signaler les incidents potentiels.

📌 Surveiller les événements de sécurité dans votre environnement à l'aide de pare-feux, de systèmes de prévention des intrusions (IPS) et de solutions de prévention des pertes de données (DLP)

📌 Détecter les incidents potentiels en corrélent les alertes au sein d'une solution SIEM (Security Information and Event Management)

📌 Les analystes créent un ticket d'incident, documentent les premières constatations et attribuent une classification initiale à l'incident

📌 Le processus de signalement doit inclure les exigences liées aux obligations réglementaires en matière de déclaration d'incidents

Phase 3: Contention, Éradication, Rétablissement

Troisièmement, il faut limiter autant que possible l’impact de l’incident et atténuer les interruptions de service.

Phase 4: Activités post-incident

Enfin, tirer des enseignements et s’améliorer après un incident est l’une des étapes les plus importantes de la réponse aux incidents, mais elle est trop souvent négligée. Dans cette phase, l’incident et les efforts de réponse sont analysés. Les objectifs sont de réduire les risques de récurrence et d’identifier des pistes d’amélioration pour les futures réponses aux incidents.

Défis liés aux incidents cyber

Les organisations font face quotidiennement à des tentatives d’accès à leurs données ou à leurs systèmes. Cela engendre un nouveau besoin d’expertise, qui doit être mobilisé au sein des différentes équipes pour répondre aux éléments suivants :

📌 Gérer les intrusions et les incidents de sécurité

📌 Neutraliser ou contenir l'attaque

📌 Élaborer un plan de réponse aux intrusions

📌 Collecter des informations sur les fichiers malveillants découverts

📌 Évaluer les contrôles de sécurité en place

📌 Évaluer les dommages causés

📌 Conserver les preuves

📌 Former l'équipe à la gestion des incidents

📌 Stopper les fruites de données

TCS-CERT: Équipe de Réponse aux Incidents de Sécurité Informatique de Thales

Une équipe de réponse aux incidents de sécurité informatique (CSIRT) est un peu comme les pompiers, sauf qu’au lieu d’éteindre des incendies, elle aide les organisations à contenir, neutraliser et éradiquer les intrusions. Tout comme les exercices d’évacuation permettent de sauver des vies en cas d’incendie réel, une préparation rigoureuse facilite la détection, la gestion et l’atténuation des intrusions réelles.

Grâce à l’expertise de TCS-CERT, vous pouvez réagir en temps réel aux incidents de sécurité. Sans oublier que les capacités de veille et d’analyse des données de TCS-CERT vous permettent également d’améliorer considérablement votre surveillance des menaces.

Le CSIRT de Thales aide les organisations à répondre efficacement aux incidents informatiques en fournissant les services suivants :

📌 Aider les clients dans la gestion des incidents

📌 Analyse de malwares (Windows, Unix & Mobile)

📌 Préparer et évaluer votre plan de réponse aux incidents

📌 Enquêtes forensiques

📌 Analyse de documents malveillants

📌 Analyse de compromission

📌 Collaboration avec d'autres CERTs et partage d'informations

📌 Mise hors ligne de serveurs malveillants ("takedown")

Compétences en sécurité :

TCS-CERT est composé d'experts en sécurité hautements expérimentés, capables de gérer des attaques et des menaces sophistiquées.

Veille et renseignement :

TCS-CERT collecte, agrège, intègre et analyse des flux de renseignements.

De plus, TCS-CERT développe également des outils pour identifier les menaces pesant sur votre infrastructure.

Réseautage :

En matière de collaboration, TCS-CERT est membre de l'itiative CERT.LU et membre accrédité de Trusted Introducer.

Confidentialité :

TCS-CERT, tout comme Thales, détient l'agrément PSF depuis 2016.