Sensibilisation à la cybersécurité pendant les fêtes de fin d'année en Europe

Introduction

La période des fêtes se veut un moment de célébration, de générosité et de connexion. Les familles se réunissent, les personnes s’offrent des cadeaux et participent aux traditions saisonnières, et les entreprises ralentissent souvent leur rythme tandis que les employés prennent des congés.

Dans le même temps, le monde numérique devient plus actif qu’à n’importe quel autre moment de l’année. Les achats en ligne augmentent fortement, les voyages sont planifiés et suivis, les livraisons sont surveillées de près, et les dons aux œuvres caritatives connaissent une hausse significative.

Malheureusement, cette combinaison unique d’implication émotionnelle, d’activité en ligne intense et de vigilance réduite crée un environnement idéal pour que les cybercriminels en profitent.

La montée de la dépendance au numérique, du commerce en ligne, du travail à distance et des appareils mobiles n’a fait qu’intensifier ce risque. Les cybercriminels d’aujourd’hui opèrent avec une organisation professionnelle, des outils avancés et des techniques de plus en plus sophistiquées — y compris l’intelligence artificielle (IA) — pour rendre leurs attaques plus réalistes et plus facilement déployables que jamais. Chaque année, les professionnels de la cybersécurité observent une forte augmentation des tentatives d’hameçonnage, des attaques par rançongiciel, des violations de données et des fraudes durant les semaines entourant les grandes fêtes comme Noël, le Nouvel An, le Black Friday et le Cyber Monday. Les attaquants savent que les gens sont plus susceptibles de cliquer rapidement, de faire confiance à des marques familières, de négliger de petits signes d’alerte et d’ignorer inconsciemment des comportements inhabituels lorsqu’ils sont concentrés sur les obligations liées aux fêtes.

La période des fêtes : les cyberattaquants arrivent en ville

Dans le monde numérique, la période des fêtes est discrètement devenue l’une des plus dangereuses de l’année en matière d’activités cyber malveillantes. Avec une équipe de sécurité réduite, des utilisateurs distraits et un volume élevé de transactions, les conditions sont idéales pour les campagnes de phishing, les attaques par rançongiciel et d’autres opérations malveillantes. De plus, la surveillance régulière des systèmes, les mises à jour et les correctifs peuvent être reportés jusqu’à la reprise des opérations normales. Cette interruption offre une occasion aux attaquants : elle crée des fenêtres d’opportunité prolongées pour exploiter les vulnérabilités des systèmes, déployer des malwares et établir une présence persistante dans les réseaux compromis sans détection immédiate.

Simultanément, les individus sont souvent pressés, distraits ou émotionnellement sollicités. Les gens font leurs achats sous la pression du temps, jonglent avec leurs engagements personnels et la logistique de leurs déplacements, et gèrent un volume croissant de communications numériques. Cela crée l’environnement parfait pour l’ingénierie sociale. L’urgence joue un rôle essentiel dans la réussite des cyberattaques, et les attaquants comptent sur le fait que les gens cliqueront d’abord et réfléchiront ensuite. Des déclencheurs émotionnels tels que l’excitation, la peur, la générosité ou le stress sont délibérément exploités dans des messages malveillants conçus spécifiquement pour cette période festive.

En conséquence, les arnaques liées aux fêtes sont particulièrement efficaces, car elles s’intègrent parfaitement à ce que les gens s’attendent déjà à voir. Un message affirmant qu’une livraison a été manquée, qu’un paiement a échoué, qu’un colis est en attente en douane ou qu’une réduction limitée dans le temps va expirer ne suscite pas immédiatement la méfiance. Ces scénarios correspondent au comportement réel des utilisateurs durant les fêtes. Les cybercriminels copient l’identité visuelle, le ton et le design d’entreprises bien connues, notamment des services de livraison, des plateformes en ligne, des banques et des organisations caritatives. Dans de nombreux cas, la seule différence entre un courriel légitime et un courriel malveillant est un petit détail enfoui, par exemple, dans l’adresse de l’expéditeur ou dans l’URL sous-jacente.

Les prix des attaques : quels sont les véritables enjeux ?

Les conséquences des cyberattaques pendant la période des fêtes peuvent être graves. Pour les entreprises, une violation survenant à ce moment peut être catastrophique. Elle peut entraîner des fuites de données, une interruption des opérations, des conséquences juridiques et une atteinte à la réputation. Dans des secteurs comme le commerce de détail, la logistique et la finance, même une courte période de perturbation durant les fêtes peut se traduire par des pertes de plusieurs millions. La reprise est souvent lente, coûteuse et préjudiciable à la confiance des clients.

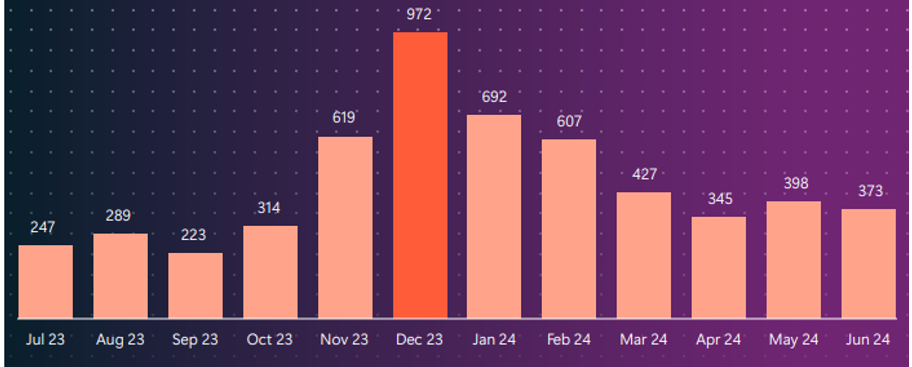

Les petites et moyennes entreprises sont particulièrement vulnérables, car elles ne disposent souvent pas des ressources ou de l’expertise nécessaires pour mettre en place des défenses de cybersécurité avancées. La figure ci-dessous illustre l’augmentation des tentatives d’attaques sur une période d’un an, de juillet 2023 à juin 2024. On y observe une hausse des tentatives durant la période des fêtes, avec un pic notable en décembre, lié à la période de Noël. Les attaquants sont conscients de ce déséquilibre et ciblent fréquemment les petites organisations comme points d’entrée vers des réseaux plus vastes.

Figure 1. Tentatives de cyberattaques contre les PME entre juillet 2023 et juin 2024

Source: Microsoft digital defence report 2024

Vecteurs d'attaque courants pendant la période des fêtes

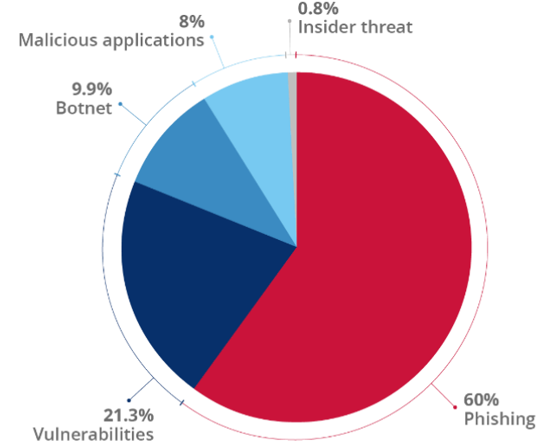

Pour comprendre pourquoi la période des fêtes reste une période à haut risque, il est important de connaître les techniques et méthodes utilisées par les attaquants. Il est donc utile d’examiner quelles cybermenaces ont été le plus fréquemment signalées en Europe tout au long de l’année 2025 et comment les attaquants pénètrent dans les systèmes des entreprises. Le graphique suivant, issu du Enisa Threat Landscape Report, met en évidence les catégories d’attaques les plus répandues.

Figure 2. Vecteur d'infection initial le plus fréquemment identifié

Source: ENISA threat landscape 2025

Hameçonnage (Phishing)

Le phishing demeure la méthode la plus répandue et la plus efficace utilisée par les attaquants pour obtenir une intrusion initiale (60 % des intrusions signalées). Avec l’essor des plateformes et solutions de Phishing-as-a-Service (PhaaS), les attaquants peuvent aujourd’hui augmenter facilement le volume et la diffusion de leurs campagnes de phishing.

Nous pouvons donc supposer que l’augmentation saisonnière des communications — alimentée par la hausse des e mails promotionnels, des notifications de livraison et des alertes financières — offrira, comme chaque année, l’occasion aux attaquants de dissimuler des messages malveillants parmi les communications légitimes et d’intensifier leurs tentatives.

Alors que la majorité des attaques de phishing reposent traditionnellement sur l’envoi de volumes massifs d’e mails frauduleux à des destinataires aléatoires dans l’espoir qu’un certain pourcentage réponde, les attaques modernes ont largement dépassé le simple spam générique. Les cybercriminels d’aujourd’hui mènent des recherches sur leurs victimes, en utilisant des informations collectées sur les réseaux sociaux, dans des violations de données, sur les sites web d’entreprises et sur les plateformes professionnelles. Cela mène à des attaques de spear-phishing, c’est à dire des attaques ciblées, spécialement conçues pour des individus ou des organisations spécifiques, incluant des détails personnels afin de rendre le message crédible et pertinent.

En plus du phishing par e mail, les attaquants s’appuient de plus en plus sur le smishing, le vishing et le quishing, qui utilisent différents points d’accès mais reposent sur la même intention trompeuse :

📌 Dans les attaques de smishing, les criminels envoient des SMS frauduleux imitant des services de livraison, des banques ou des plateformes de commerce en ligne, incitant les destinataires à cliquer sur un lien malveillant ou à appeler un faux numéro d’assistance au sujet d’une « livraison échouée », d’une « transaction suspecte » ou d’une « offre limitée dans le temps ».

📌 Plutôt que d’utiliser des messages texte, le vishing repose sur des appels téléphoniques. Les attaquants se font passer pour des institutions financières, des équipes informatiques d’entreprise ou des organismes gouvernementaux afin de manipuler leurs victimes pour qu’elles révèlent des informations sensibles, telles que des codes à usage unique, des identifiants de connexion ou des données bancaires.

📌 Enfin, le quishing implique des QR codes malveillants, qui remplacent ou recouvrent des codes légitimes dans des espaces publics ou numériques, redirigeant les utilisateurs vers des sites frauduleux destinés à voler des informations personnelles ou financières.

Parce que ces méthodes paraissent familières, semblent officielles et s’accompagnent souvent d’un sentiment d’urgence, elles sont particulièrement efficaces pendant la période des fêtes, lorsque les utilisateurs sont occupés et distraits.

L’une des techniques les plus efficaces est le typo squatting, où les attaquants enregistrent des domaines contenant de légères fautes d’orthographe, comme remplacer une lettre par un chiffre ou ajouter un caractère supplémentaire. Un utilisateur qui tape rapidement et/ou sans attention une adresse de site familière peut ne pas remarquer cette légère différence et atterrir sans le savoir sur une page frauduleuse.

Une autre tactique trompeuse est l’utilisation de caractères homographes, ou l’usurpation de noms de domaine internationalisés (IDN spoofing), où les attaquants enregistrent des domaines presque identiques aux légitimes. Au lieu d’erreurs évidentes comme « amaz0n.com », ils remplacent des lettres par des caractères visuellement identiques provenant d’autres alphabets — par exemple, remplacer le « a » latin d’amazon.com par un « а » cyrillique. Le lien semble normal, mais mène à un site malveillant. Pendant les fêtes, lorsque les gens parcourent leurs messages en surveillant leurs colis ou en consultant des offres, ces différences subtiles deviennent presque impossibles à repérer.

Ces attaques peuvent tromper les utilisateurs en les amenant à saisir des informations sensibles ou à télécharger des logiciels malveillants, tout en croyant se trouver sur un site de confiance. Si votre organisation est visée, les attaquants peuvent intercepter des identifiants ou des données financières, ou encore usurper votre marque pour tromper vos clients et partenaires, entraînant ainsi un préjudice réputationnel.

Exploitation des vulnérabilités, botnets et applications malveillantes

En plus des menaces liées à l’ingénierie sociale, le rapport sur le paysage des menaces 2025 met en évidence plusieurs autres vecteurs d’intrusion majeurs :

📌 Exploitation de vulnérabilités : Responsable de 21,3 % des incidents signalés, les attaquants recherchent des logiciels non mis à jour ou des appareils mal configurés afin d’obtenir un accès non autorisé.

📌 Botnets : Représentent 9,9 % des intrusions. Les attaquants utilisent des réseaux d’appareils compromis pour lancer des attaques coordonnées ou diffuser des logiciels malveillants.

📌 Applications malveillantes : Constituent 8 % des incidents. Il s’agit de programmes nuisibles déguisés en applications ou fichiers légitimes, souvent distribués par e-mail ou via des liens de téléchargement.

Pendant la période des fêtes, la vigilance peut diminuer et les équipes informatiques être sous tension, ce qui augmente le risque de réussite des attaques. Les acteurs malveillants profitent souvent de ces circonstances pour infiltrer les environnements d’entreprise.

Le rapport Thales Threat Landscape Report 2025 - First semester souligne également que la distribution de malwares devient de plus en plus sophistiquée. Les attaquants utilisent désormais des méthodes innovantes telles que « ClickFix » (1) et « FileFlix » (2), qui reposent sur l’interaction de l’utilisateur pour contourner les contrôles de sécurité automatisés. Ces techniques exigent une vigilance accrue, tant de la part des équipes informatiques que des utilisateurs finaux, en particulier durant les périodes d’activité intense et de forte distraction comme celle des fêtes.

Enfin, le rançongiciel (ransomware) demeure une préoccupation majeure durant cette période. Les attaquants lancent stratégiquement leurs campagnes pendant les fêtes, sachant que les organisations ne peuvent pas se permettre de longues interruptions lorsque les services essentiels, les opérations de vente ou les réseaux logistiques sont sous pression. En chiffrant les fichiers et en exigeant une rançon en échange de la clé de déchiffrement, les cybercriminels exploitent à la fois l’urgence et les contraintes opérationnelles.

Attaques augmentées par l’IA

En combinant personnalisation, rapidité et capacité d’échelle, les attaques augmentées par l’intelligence artificielle réduisent l’effort opérationnel tout en augmentant le retour sur investissement, faisant de ces campagnes certaines des menaces les plus efficaces et à la croissance la plus rapide dans la cybersécurité moderne.

Automatisation et attaques de phishing améliorées

L’essor de l’intelligence artificielle générative (GenAI) et des grands modèles de langage (LLM) a considérablement abaissé la barrière d’entrée pour mener des cyberattaques hautement sophistiquées et convaincantes. Les tâches qui nécessitaient auparavant du temps, des recherches, de fortes compétences linguistiques et une expertise technique peuvent désormais être automatisées en quelques secondes.

Les acteurs malveillants peuvent demander à des LLM de rédiger des e-mails de phishing générés par IA en s’appuyant sur des informations publiques telles que des profils de réseaux sociaux, des postes occupés, des achats récents ou encore des organigrammes. Ces messages sont souvent personnalisés pour faire référence à des collègues, à des processus internes ou à des événements récents, ce qui les rend crédibles et authentiques. Dans de nombreux cas, la précision grammaticale, le ton et la pertinence contextuelle des e mails de phishing générés par IA égalent — voire dépassent — ceux rédigés par des humains, ce qui les rend extrêmement difficiles à identifier comme frauduleux.

Ce changement technologique a également entraîné l’apparition de campagnes de spear phishing entièrement automatisées. Grâce à l’automatisation, les systèmes d’IA peuvent collecter et analyser des informations sur une cible, générer un message personnalisé et le diffuser à grande échelle avec peu ou pas d’intervention humaine. La même automatisation s’applique aux attaques mobiles, comme le smishing, où l’IA peut produire des SMS convaincants imitant des banques, des services de livraison ou des plateformes commerciales.

Cela permet aux cybercriminels de lancer simultanément des milliers d’attaques hautement ciblées, augmentant considérablement leur efficacité, réduisant les coûts opérationnels et améliorant fortement leur retour sur investissement. Ce qui était autrefois un processus manuel et long peut désormais être exécuté en quelques minutes à l’aide d’outils basés sur l’IA.

Usurpation d’identité à l’ère moderne

En plus de l’automatisation des messages grâce à l’IA, les technologies de Deepfake et de Deep Voice permettent aux attaquants d’usurper l’identité de personnes de confiance avec un réalisme saisissant. Les outils d’IA modernes peuvent cloner la voix d’une personne à partir de seulement quelques secondes d’audio, ou générer une vidéo réaliste de quelqu’un en train de parler. Dans les environnements professionnels, les attaquants peuvent utiliser ces techniques pour tromper des employés et les pousser à transférer des fonds, divulguer des informations confidentielles ou contourner des procédures de sécurité en imitant des dirigeants ou des managers.

Pendant la période des fêtes, ces attaques sont particulièrement redoutables. Les personnes sont souvent distraites, travaillent à distance ou opèrent avec une supervision réduite, ce qui augmente les risques de tomber dans le piège de ces usurpations. Les deepfakes ne se limitent pas à la vidéo : le clonage de voix peut alimenter des campagnes de vishing sophistiquées, donnant l’impression qu’un appel provient d’une source fiable. Ce qui nécessitait autrefois des compétences techniques avancées est désormais accessible à toute personne disposant d’un niveau informatique modéré et d’outils d’IA largement disponibles, abaissant la barrière d’entrée et augmentant la fréquence de ces attaques à haut risque.

Comment nous protéger ?

Malgré la sophistication croissante des cyberattaques, la sensibilisation demeure l’une des défenses les plus puissantes. Voici quelques recommandations essentielles :

📌 Les particuliers doivent se méfier de tout message créant un sentiment d’urgence, exigeant une action immédiate ou demandant des informations sensibles. Vérifier l’adresse e mail complète de l’expéditeur, passer la souris sur les liens avant de cliquer, et visiter directement les sites web plutôt que de passer par des liens intégrés peut réduire les risques de manière significative.

📌 Les organisations doivent mettre l’accent sur la formation et la communication en matière de sensibilisation, en particulier avant les périodes à haut risque comme la saison des fêtes. Les simulations régulières de phishing et les campagnes de sensibilisation aident le personnel à reconnaître et à gérer correctement les messages suspects.

📌 Un filtrage efficace des e mails, une surveillance des domaines et un plan d’intervention en cas d’incident bien établi sont également essentiels pour limiter les dégâts lorsqu’une attaque survient, surtout lors des périodes où les effectifs sont réduits.

📌 L’authentification multifacteur (MFA) doit être activée sur tous les comptes critiques, en particulier les comptes e mail, bancaires ou de plateformes d’achat. Cela complexifie la manipulation nécessaire aux attaquants pour voler l’accès des utilisateurs finaux.

📌 Les appareils doivent être mis à jour avec les derniers correctifs de sécurité, et les logiciels antivirus ou les protections endpoint doivent rester actifs en permanence. L’application automatisée des correctifs et le renforcement des configurations des ordinateurs réduisent principalement les risques liés aux vulnérabilités non surveillées pendant les périodes de fêtes.

Les cybermenaces des fêtes ne vont pas disparaître. En réalité, elles deviendront probablement plus personnalisées, plus automatisées et plus convaincantes grâce aux progrès continus de l’IA et de la collecte de données. En comprenant comment les attaques fonctionnent, qui elles ciblent et à quels moments elles sont les plus fréquentes, particuliers et organisations peuvent réduire drastiquement leur exposition au risque. La cybersécurité n’est plus seulement la responsabilité des départements IT et Sécurité — c’est une responsabilité partagée qui nécessite des utilisateurs informés, vigilants et formés.

Conclusion

En résumé, l’évolution constante du paysage des cybermenaces — en particulier celles amplifiées par l’intelligence artificielle et les technologies émergentes — exige un niveau de vigilance sans précédent, tant de la part des individus que des organisations. Cette exigence est d’autant plus importante durant la période des fêtes, un moment où les habitudes sont perturbées et où l’attention tend à diminuer, créant un terrain propice à des attaques toujours plus sophistiquées.

L’adoption de mesures proactives, telles que le développement d’une culture de sensibilisation à la cybersécurité, la mise en place de protections techniques robustes et la promotion d’une formation continue, est essentielle pour atténuer ces risques. En restant informés des dernières tactiques utilisées par les acteurs malveillants et en renforçant les bonnes pratiques d’hygiène numérique, à la maison comme dans les environnements professionnels, nous renforçons collectivement nos défenses contre la tromperie et l’exploitation.

En définitive, la cybersécurité n’est pas uniquement du ressort des professionnels de l’IT ou des départements spécialisés ; il s’agit d’une responsabilité partagée qui nécessite engagement, communication et préparation à tous les niveaux de l’entreprise. Grâce à des efforts concertés et à un engagement envers l’apprentissage continu, nous pouvons tous jouer un rôle actif dans la protection de nos vies numériques, afin que la période des fêtes — et chaque saison — demeure sûre et agréable pour tous.

Notes

(1) Technique de diffusion de logiciels malveillants dans laquelle des attaquants intègrent des liens ou des boutons malveillants dans des courriels ou sur des sites Web ayant une apparence légitime. Lorsque les utilisateurs cliquent pour « corriger » un problème supposé (par exemple une fausse alerte de sécurité ou une fausse mise à jour logicielle), ils téléchargent involontairement un logiciel malveillant ou donnent un accès aux attaquants. Cette méthode exploite l’urgence et la confiance accordée aux interfaces numériques familières.

(2) Il s'agit d'une technique où les attaquants dissimulent des fichiers malveillants sous l'apparence de documents, de fichiers multimédias ou de pièces jointes légitimes. Lorsque les utilisateurs ouvrent ces fichiers ou interagissent avec eux (souvent présentés comme des factures urgentes, des bons de livraison ou des offres promotionnelles), le logiciel malveillant s'active.

Références

https://rhisac.org/wp-content/uploads/Holiday-Trends-Report-2024-Clear.pdf

https://socradar.io/wp-content/uploads/2025/12/Holiday-Shopping-Cyber-Threats-2025.pdf

https://www.prepaway.net/certification-training/rising-tide-cyber-threats-holiday-season/

https://www.trustle.com/post/holiday-cyberattacks

https://retail-today.com/black-friday-triggers-more-than-600-rise-in-attempted-retail-cyber-scams/

https://arxiv.org/abs/2511.03020