Comment sécuriser et simplifier le partage de données, de fichiers à l'externe ?

Découvrez à travers cet article comment sécuriser et simplifier le partage de données, de fichiers avec des tiers

Le partage de données et de fichiers externes présente de nombreux défis, notamment en ce qui concerne la sécurité des données sensibles. Avec la montée en puissance du numérique, les organisations sont de plus en plus amenées à collaborer et à échanger des informations avec des tiers, qu'il s'agisse de partenaires commerciaux, de clients ou d'autres entités externes. Il est essentiel de trouver des solutions sécurisées pour protéger les informations sensibles tout en facilitant la collaboration.

Évaluation des risques

Les menaces liées au partage de données externes sont devenues de plus en plus complexes et sophistiquées, ce qui amplifie les risques pour les entreprises qui doivent protéger leurs informations sensibles.

Les cyberattaques évoluent constamment, avec des techniques telles que les ransomwares, les malwares et le phishing de plus en plus sophistiqués. Ces attaques peuvent compromettre les données lorsqu'elles sont partagées avec des tiers, mettant en danger la confidentialité et l'intégrité des informations. L'utilisation croissante de l'intelligence artificielle (IA) dans les cyberattaques constitue également une menace majeure. Les attaquants peuvent exploiter l'IA pour développer des stratégies d'attaque plus efficaces et difficiles à détecter, mettant ainsi en péril la sécurité des données partagées.

De plus, les vulnérabilités Zero-day, désigne une faille de sécurité qui existe dans un logiciel, un équipement matériel ou un microprogramme, mais qui n'est pas connue des responsables (fournisseurs de logiciels ou de matériel) avant qu'elle ne leur soit directement signalée ou divulguée au public. Elles représentent un risque important, car elles permettent aux attaquants de tirer parti de failles de sécurité non découvertes pour infiltrer les systèmes et accéder aux données partagées. Enfin, les entreprises doivent également se méfier des menaces internes, telles que les employés malveillants ou négligents, qui peuvent accidentellement ou délibérément compromettre la sécurité des données partagées.

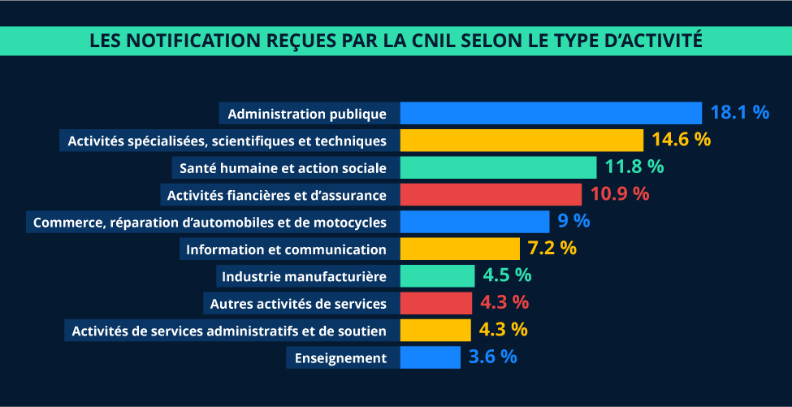

En cas de violation de la sécurité des données, les conséquences peuvent être graves. La CNIL a dressé un bilan couvrant la période de mai 2018 à mai 2023, révélant qu'un total de 17 483 violations de données avaient été signalées au cours de ces cinq années. Un chiffre en augmentation progressive au fil des années.

Plus de la moitié (55%) de ces violations signalées sont attribuables au piratage, en tête desquels se trouvent les attaques de ransomwares, suivies par les tentatives de phishing. Ces dernières sont généralement des précurseurs d'autres intrusions, soit sur le même système, soit sur des systèmes appartenant à d'autres responsables de traitement.

Les données montrent que le secteur public est plus vulnérable aux attaques de phishing, tandis que le secteur privé est principalement ciblé par les ransomwares.

Source : La CNIL- le 27 mars 2024

https://www.cnil.fr/fr/violations-de-donnees-personnelles-bilan-de-5-annees-de-rgpd

Les pertes financières résultant de la perte de données ou des amendes réglementaires peuvent découler de ce manque de sécurité. Une violation de la sécurité peut également entraîner des dommages importants pour la réputation de l'organisation, ce qui peut nuire à sa crédibilité et à sa confiance auprès de ses clients et de ses partenaires commerciaux.

En somme, les conséquences d'une violation de la sécurité des données vont bien au-delà des aspects financiers, affectant également la confiance des parties prenantes et la pérennité de l'entreprise.

Principes de sécurité

Ainsi connaître les principes de sécurité est fondamental pour garantir la protection des données lors du partage avec des tiers. Le principe du « moindre privilège » préconise de limiter l'accès aux données uniquement aux personnes autorisées, en leur attribuant des droits d'accès strictement nécessaires à leurs fonctions. Cela réduit le risque d'abus ou de divulgation non autorisée d'informations sensibles.

Le chiffrement des données de bout en bout est un autre principe clé qui consiste à protéger les données sensibles en les chiffrant avant le partage. Cela garantit que même si les données sont interceptées lors de leur transmission ou stockées sur des serveurs non sécurisés, elles demeurent illisibles sans la clé de déchiffrement appropriée, renforçant ainsi la confidentialité et la sécurité des informations échangées.

La Double authentification (MFA) est également essentielle pour vérifier l'identité des utilisateurs et empêcher l'accès non autorisé aux données. En utilisant des méthodes d'authentification robustes telles que la double authentification, les mots de passe complexes, les jetons d'authentification à usage unique ou les technologies biométriques, les organisations peuvent s'assurer que seuls les utilisateurs légitimes ont accès aux données sensibles, renforçant ainsi la sécurité lors du partage de leur données.

En mettant en œuvre ces principes de sécurité, les organisations peuvent réduire de manière significative les risques liés au partage de données externes, tout en assurant la confidentialité, l'intégrité et la disponibilité des informations échangées.

Solutions de partage de fichiers sécurisées

Les solutions de partage de fichiers sécurisées sont des outils indispensables pour répondre aux défis du partage de données externes. Elles simplifient également le processus de partage tout en assurant la conformité réglementaire et en réduisant les risques associés à la divulgation non autorisée de données sensibles.

En complément, l'architecture « Zero Trust » constitue une autre approche cruciale en matière de sécurité des données. En adoptant ce concept, les organisations ne font plus aveuglément confiance aux utilisateurs, appareils ou réseaux internes, mais vérifient chaque demande d'accès en fonction de divers facteurs, comme l'identité de l'utilisateur et la sécurité de l'appareil. Cela renforce considérablement la sécurité des systèmes et réduit les risques de compromission des données lors du partage avec des tiers.

En intégrant des solutions de partage de fichiers sécurisées dans leurs processus, les organisations peuvent protéger efficacement leurs données sensibles tout en facilitant une collaboration efficace et sécurisée avec des partenaires externes, assurant ainsi la confidentialité, l'intégrité et la disponibilité des informations échangées.

Cryptobox : la solution de partage de fichiers et de collaboration sécurisée

Cryptobox est la solution de travail collaboratif et de transfert de fichiers agréée Diffusion Restreinte par l’ANSSI* qui chiffre vos données de bout en bout, disponible dans n’importe quel environnement, Cloud, On Premise ou Hybride. Les documents sont alors accessibles de manière totalement sécurisée depuis votre PC, smartphone et tablette.

La solution, offre une gamme étendue de mesures de sécurité concernant le partage de fichiers sensibles. Parmi les mesures de sécurités clés, on retrouve par exemple, le chiffrement de bout en bout, des contrôles d’accès et la possibilité de faire des licences invités garantissant que seules les parties autorisées peuvent accéder aux informations partagées.

La fonctionnalité « Extended Collaboration » permet de faciliter les collaborations externes de manière simple, sécurisée et efficace. Grâce à cette fonctionnalité, chaque utilisateur a la possibilité d’inviter des clients ou partenaires à rejoindre Cryptobox (avec la licence invité). Les invités pourront créer leur compte et accéder à toutes les fonctionnalités avec quelques restrictions d’usage. Elle permet également de créer et de partager des liens ‘boite de dépôt’ uniques et sécurisés pour permettre au destinataire, n’ayant pas nécessairement de compte, de déposer en 1 clic des documents directement dans la boite de dépôt dédiée. Recevez des documents en toute sécurité, sans limite, directement dans votre interface Cryptobox.

La sécurité des données et la souveraineté numérique sont devenues des préoccupations essentielles pour les entreprises et les administrations de nos jours. C’est pourquoi il nous tenait à cœur d’élargir notre offre afin de proposer une nouvelle offre de déploiement sécurisée et souveraine. Ainsi Cryptobox est disponible sur le Cloud souverain qualifié SecNumCloud 3.2 de 3DS OUTSCALE, marque de Dassault Systèmes. Grâce à cette offre déploiement, nous permettons aux administrations publiques, aux Organismes d’Importance Vitale et aux Opérateurs de Services Essentiels, de bénéficier de notre solution dans un environnement souverain très contrôlé et recommandé par l’ANSSI - Agence nationale de la sécurité des systèmes d'information ainsi que par l’Etat au travers de sa doctrine « Cloud au centre ».

L’offre de Cloud public d’OUTSCALE qualifié SecNumCloud 3.2 répond également aux standards les plus élevés en s’appuyant sur les normes ISO 27001-27017-27018, HDS et CISPE lui garantissant les meilleures pratiques en matière de gestion de la sécurité de l'information, tout en ajoutant de nouvelles exigences spécifiques recommandées par l'État et couramment utilisées par l'administration française.

Pour toute information complémentaire, contactez-nous !

*en cours de renouvellement