Quick links:

Mise en œuvre d’une analyse de risque Cyber pour un Centre de Contrôle Aérien

Introduction à l’analyse de risque Cyber dans le domaine du contrôle aérien

Le domaine de l’ATM (Air Trafic Management) regroupe l’ensemble des activités menées pour assurer la sûreté et la fluidité du trafic aérien. Les acteurs de ce domaine sont des opérateurs critiques, pour lesquels les outils utilisés au quotidien reposent sur des systèmes d’information, et dont il s’agit d’assurer la sécurité.

Au travers de leurs expériences dans la réalisation de missions Cyber pour différents centres de contrôle aérien internationaux, dont européens, les équipes Cyber Thales ont pu développer une expertise et un savoir-faire, dont les points essentiels vont être détaillés dans cet article :

La raison d’être d’une analyse de risque pour un centre de contrôle aérien ATM

Le contexte réglementaire dans le domaine aéronautique, et notamment dans le contrôle aérien

Le démarrage d’une analyse de risque et ses étapes à respecter pour un centre ATM

Les conseils de Thales pour mener à bien ce type de mission

Genèse d’une analyse de risque Cyber pour un système ATM

Le système ATM repose sur des composants informatiques matériels et logiciels qui peuvent faire l’objet de faiblesses, dites vulnérabilités, qui induisent des risques, incarnant de potentielles cibles d’attaques pour des acteurs malveillants.

C’est ainsi que le centre de contrôle aérien allemand DFS (Deutsche Flugsicherung) a vu son système bureautique victime d’une Cyber attaque en novembre 2024, ou que le régulateur aérien européen Eurocontrol a été ciblé par une attaque sur la disponibilité de son site Web l’année précédente.

Afin de mettre en place des mesures de sécurité adaptées aux enjeux de l’ATM, l’analyse de risque Cyber est la première étape à réaliser pour permettre au département de gestion des risques du centre ATM d’identifier les risques et de les traiter en conséquence. De plus, la valeur ajoutée d’une analyse de risque rigoureusement réalisée pourra être démontrée au besoin aux autorités d’aviation nationales et internationales et réglementations du domaine aéronautique.

Rappel du contexte réglementaire international et notamment européen pour un centre ATM

Dans ce chapitre, nous détaillerons brièvement la genèse de la mise en œuvre de la cybersécurité au niveau législatif dans le contexte international et nous allons voir comment ce contexte législatif a pu évoluer au niveau européen.

L’ICAO (International Civil Aviation Organisation) et son Annexe 17

L’ICAO a été créée le 7 décembre 1944. Cette organisation régit, au niveau international, les règles à respecter par ses états membres dans le domaine de l’aviation.

C’est avec l’Annexe 17 établie par l’ICAO que les premières exigences en matière de cybersécurité sont apparues et notamment avec les 2 règles fondatrices suivantes :

La 1ère règle oblige les Etats membres à s’assurer que leurs opérateurs aériens identifient leurs informations critiques et systèmes IT à l’aide d’une analyse de risques, et formalisent des mesures de sécurité pour couvrir les risques associés (ICAO annexe 17 §4.9.1)

La 2ème règle recommande aux Etats membres de s’assurer que les opérateurs aériens ont intégré des mesures de sécurité destinées à protéger l’intégrité, la confidentialité et la continuité des systèmes IT et des données critiques (ICAO annexe 17 §4.9.2)

La tran

Au niveau européen, l'Annexe 17 a été transposée le 25 septembre 2009 afin de clarifier ces deux exigences et de les compléter pour établir un cadre législatif de base pour la mise en œuvre de la cybersécurité dans le secteur aérien européen.

La transposition européenne reflète les règles de l'ICAO, avec par exemple au sein du paragraphe 1.7, l’obligation pour l’opérateur aérien de réaliser une analyse de risques, d'établir un plan d'actions et de mettre en œuvre les mesures de sécurité associées. De même dans le paragraphe 11.1.2, elle oblige l’opérateur à vérifier les antécédents du personnel chargé de la sécurité physique et dans le paragraphe 11.2.8, elle l’exhorte à former le personnel redevable en cas de menaces Cyber.

Une nouvelle régulation Européenne pour les impacts sûreté : Part-IS

Ces dernières années, un autre acteur et régulateur européen est venu compléter la régulation existante dans le domaine aérien : l’EASA (European Union Aviation Safety Agency).

En effet, en 2019 l'EASA a estimé que la règlementation existante n’était pas suffisante pour couvrir les risques résultant d'actes malveillants intentionnels, et a souhaité une évolution de celle-ci afin de prendre en compte toutes les menaces indirectes provenant de l'écosystème aéronautique au sens large, notamment au niveau de l’IT et des chaînes d'approvisionnement en matériel.

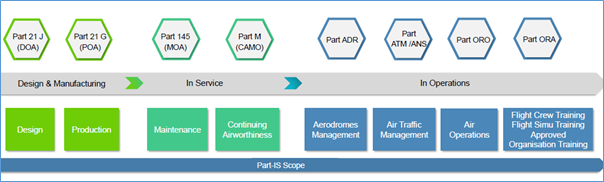

La réglementation Part-IS se concentre sur les impacts sûreté, et ce de manière exhaustive et normalisée dans tous les domaines de l'aviation civile, depuis la conception des produits jusqu’aux opérations aériennes.

Figure 1 - Périmètre de la réglementation PART-IS sur l’ensemble des secteurs de l’aviation civile.

Source : IATA Training Aviation Cybersecurity

Lire notre article dédié sur le sujet ici

Autorité de régulation | Acteurs concernés | Date d’applicabilité |

ICAO Annexe 17 | Etats membres | 08/11/2018 |

EU 2019/1583 | Etats membres (transposition européenne) | 25/09/2019 |

EASA PART IS | Tous les acteurs de l’aviation (Europe) | 22/02/2026 |

Figure 2- Rappel des principales dates autour de la régulation dans le secteur de l’aviation

Afin d’être conforme à ces réglementations, Thales mène à bien des analyses de risques Cyber de systèmes ATM, en utilisant des méthodologies adaptées (par exemple ISO27005, EUROCAE ED-204).

Nous montrons dans la suite de cet article, comment le standard a été déroulé dans le contexte ATM.

Le démarrage de l’analyse de risques Cyber ATM

L'analyse de risques d'un centre ATM doit commencer par la définition du périmètre avec la direction du centre ATM, qui dispose d'une vision transversale de tous les processus et d'un pouvoir décisionnel.

La définition du périmètre d'une analyse de risques est essentielle car toutes les étapes qui suivront en dépendent.

En général, plusieurs ateliers sont organisés avec les équipes métiers et la direction du centre ATM afin de sélectionner et de préciser les processus et informations métiers à étudier en termes de risques. Pour un centre ATM, on trouve généralement les processus métiers suivants :

• Air Traffic Services (ATS)

Fournit des services pour éviter les collisions entre avions, diverses informations en vol aux pilotes et alerte les organismes de recherche et de sauvetage.

• AirSpace Management (ASM)

Fournit aux contrôleurs des informations permettant la gestion et l'organisation de l'espace aérien pour optimiser son utilisation entre les différents usagers (civils, militaires…).

• Air Traffic Flow Management (ATFM)

Fournit aux ATS et aux pilotes des informations dans l’objectif d’équilibrer la demande et la capacité du système de contrôle aérien, pour optimiser le flux du trafic et éviter la surcharge des secteurs ou aéroports

• Calibration (CAL)

Vérifie la qualité du signal dans l'espace aérien et la conformité aux procédures de vol conformément aux normes ICAO.

• Continuing Airworthiness of Aircraft (CAMO) / Maintenance Of Aircraft (MOA).

Assure la maintenance des aéronefs et des équipements

• Communication, Navigation, Surveillance (CNS).

La surveillance collecte des données permettant aux ATS de connaître en temps réel la position, l’altitude, la vitesse et l’identification des aéronefs dans l’espace aérien

La navigation fournit un signal de radionavigation aux aéronefs pour leur permettre de connaître leur position et suivre leur trajectoire correctement.

La communication assure plusieurs types de communication :

• Les messages AMHS (Aeronautical Message Handling Systems) via le protocole AFTN (Aeronautical Fixed Telecommunication Network) transmis à différents systèmes (ATS, MET, ATFM, etc.) et utilisateurs finaux (internes et externes).

• Les données vocales utilisées entre les communications sol-sol et air-sol.

• Les messages de liaison de données air-sol (messages préformatés échangés entre le contrôleur et le pilote).

• Messages OLDI échangés entre les centres ATS.

• Aeronautical Information Services (AIS)

Fournit le flux d'informations nécessaires à la sécurité, à la régularité et à l'efficacité de la navigation aérienne internationale et nationale - NOTAM (Notice to Airmen) et SNOWTAM.

• Flight Data Procedure (FDP)

Assure la conception des trajectoires de vol (instructions aux pilotes) pour les avions à l'arrivée ou au départ d'un aérodrome spécifique (en tenant compte des données de terrain et d'obstacles).

• Meteo (MET).

Fournit des prévisions, des avertissements et des rapports météorologiques (les données sont collectées à partir des capteurs installés dans la zone extérieure de l'aéroport) et ces informations sont distribuées aux contrôleurs et aux pilotes

Déroulement d’une analyse de risques dans l’ATM

Une fois les processus et informations métiers prioritaires sélectionnés et les équipements physiques et logiciels sous-jacents clarifiés, les étapes de l’analyse de risque sont menées pour chacun de ces services, en prenant en compte leurs interactions le cas échéant.

Plus précisément, les étapes de l’analyse de risque s’articulent autour d'une double approche : une approche par conformité, qui vérifie que les pratiques de sécurité du centre ATM respectent les standards réglementaires que nous avons vus précédemment, et une approche par scénario, plus conséquente, qui examine les impacts d’attaques potentielles sur le système ATM.

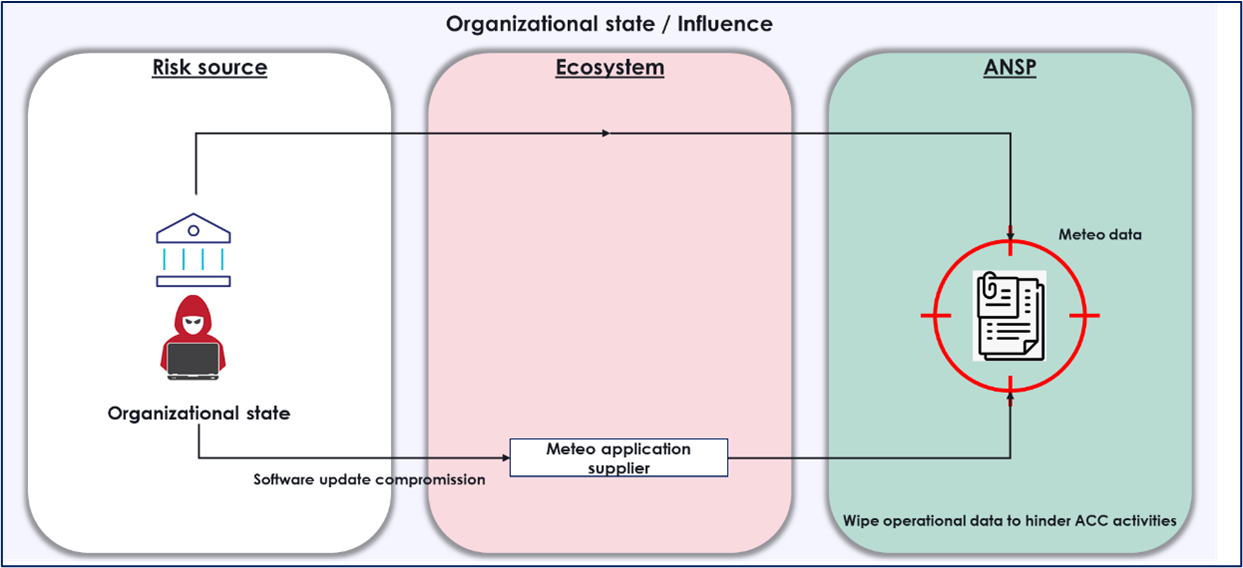

Les études préalables des services métiers permettent de réaliser ces étapes en suivant une descente structurelle, partant des métiers jusqu'aux aspects techniques, tout en assurant une supervision continue par le management. Ainsi, par exemple, l’approche par scénario commence par des échanges avec le management et les métiers pour formaliser des scénarios d’attaques haut niveau. Les systèmes ATM étant critiques, ils peuvent représenter des cibles privilégiées dans des conflits aux échelles nationales ou internationales, et les échanges réalisés lors de ces étapes permettent d’identifier des sources de risque possibles et l’impact de potentielles attaques sur les systèmes ATM.

Le schéma ci-dessous est un exemple de scénario d’attaque haut niveau, identifié lors d‘échanges avec des acteurs du centre de contrôle aérien (ACC).

Figure 3 - Exemple d'attaque haut niveau sur les services Météo fournis aux contrôleurs aérien via la supply chain

Cette co-création permet non seulement d'enrichir le processus d'analyse en intégrant les connaissances spécifiques des métiers du contrôle aérien, mais aussi d'assurer une meilleure appropriation des enjeux de sécurité à travers l'ensemble de l'organisation.

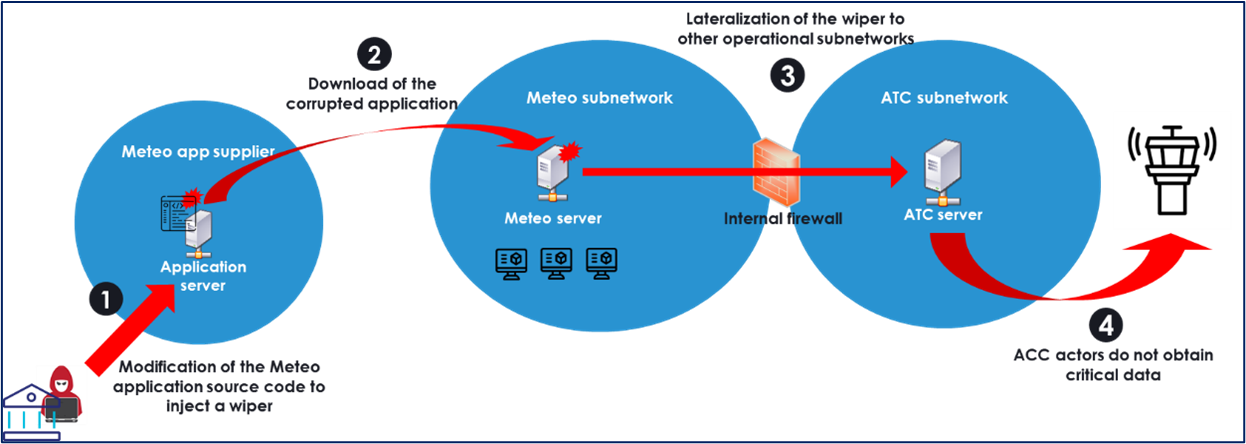

Ensuite, il est essentiel d'engager les équipes techniques pour fournir une vision concrète des scénarios d’attaque, au travers d’un prisme à portée plus opérationnelle. Cette étape se concentre sur la définition des modes opératoires techniques, en identifiant les potentielles failles matérielles et logicielles qui pourraient être exploitées par des cyber criminels. Ainsi, à partir des éléments de cartographie des systèmes étudiés avec les équipes techniques du centre ATM – par exemple les administrateurs des serveurs de communications, ou les développeurs de logiciels maison utilisés dans le domaine de la surveillance -, les scénarios d’attaque haut niveau sont traduits en chemin concrets qu’un attaquant pourrait emprunter au sein du système d’information du centre ATM.

Le schéma ci-dessous est un exemple de scénario d’attaque à portée plus opérationnelle, formalisé conjointement avec les équipes du centre de contrôle du trafic aérien, les équipes Météo et les administrateurs techniques des réseaux sous-jacents.

Figure 4 - Exemple de mode opératoire d'attaque des services Météo visant l’IT sous-jacente au contrôle aérien

via la supply chain

A ce titre, la connaissance des aspects matériels et logiciels du système d’information sous-jacent à l’ATM, et l’expertise des équipes Thales sur les sujets de cybersécurité permet de qualifier la vraisemblance de réalisation des modes opératoires identifiés, induisant une première évaluation du risque Cyber sur le système ATM.

Enfin, la supervision du management joue un rôle clé dans la cotation des risques et l'identification des mesures de sécurité appropriées. Les résultats issus des analyses réalisées avec les métiers et des enseignements tirés des scénarios techniques permettent de valider l’identification et l’évaluation complète des risques Cyber. Ce processus permet alors d’initier une phase d’identification des mesures de sécurité, dont la mise en place est étudiée en collaboration avec le management – pour les aspects de priorisation des ressources à allouer – et les équipes techniques – pour les aspects de faisabilité technique.

En somme, les synergies induites lors des échanges avec des participants issus des différents services de l’écosystème du contrôle aérien (contrôleurs aériens, ingénieurs météo, administrateurs de serveurs, management), génèrent une forte valeur ajoutée dans l’identification et l’évaluation des principaux risques portant sur l’ensemble du système ATM.

Conclusions : nos conseils pour réussir une analyse de risque Cyber dans le contexte ATM

En synthèse, dans le contexte de l’ATM, et ce afin que nos clients en retirent la plus grande satisfaction, l’analyse de risques doit être menée en prenant en compte les éléments que nous détaillons ci-après.

En premier lieu, il est absolument nécessaire dès le début de correctement cadrer le périmètre avec le management et notamment de définir avec précision l’ensemble des processus et informations métiers qui doivent être pris en compte dans l’analyse.

De plus, l’équipe de management du centre ATM ainsi que les départements liés à la régulation et à la gestion des risques doivent être inclus dans l’étude, et il est important d’obtenir leur adhésion à l’issue de chaque étape avant de passer à la suivante.

Enfin, afin de tenir compte de la réglementation Part-IS axée sur les risques en matière de sûreté, nous préconisons de clairement mettre en évidence les impacts sûreté et de les séparer des autres impacts usuels que nous avons l’habitude de représenter pour les systèmes IT classiques, à savoir les impacts opérationnels, financiers, juridiques ou d’image.

Exemple :

Si le service métier ASM (AirSpace Management) du centre ne fonctionne plus (le critère de disponibilité est impacté), alors le centre aérien sera incapable d’allouer l’espace aérien dans le cas par exemple d’un exercice militaire. L’impact opérationnel sera critique mais il n’y aura aucun impact sûreté.

Si en revanche, les communications voix entre le sol et le pilote sont usurpées et modifiées (le critère d’intégrité est impacté), alors les pilotes recevront des informations erronées. L’impact sûreté sera alors critique.

Cette approche permettra au centre ATM de transmettre à l’Autorité d’Aviation Nationale les risques liés à la sûreté conformément à la réglementation Part-IS.

Un autre point important, afin de donner une vraie valeur à l’analyse de risque effectuée, est de prendre en compte les tests techniques Cyber éventuellement exécutés sur le périmètre étudié. Il convient alors de tenir compte des résultats de ces tests et des scénarios d’attaque concrets qui auraient été découverts. On pourra donc compléter l’analyse de risque et rajouter des scénarios d’attaques supplémentaires ou bien réévaluer des vraisemblances de scénarios initiaux, à la hausse ou à la baisse.

En conclusion, l’analyse de risques d’un centre ATM doit être revue régulièrement afin de prendre en compte les nouvelles mises à jours des éléments IT du centre (les logiciels de contrôle aérien, les applications météo, les évolutions en matière de régulation, ou encore la prise en compte de nouvelles menaces Cyber dans le domaine de l’aviation suite au changement du contexte géopolitique).

Cette remise à jour régulière permettra au centre ATM d’avoir la maîtrise de ses risques, de pouvoir justifier auprès de l’Autorité d’Aviation Nationale d’un plan d’actions à jour et de pouvoir rassurer tous les partenaires du centre ATM comme par exemple les autres centres des pays voisins ou bien le régulateur européen.

Maîtriser les risques Cyber de l’ATM : s’appuyer sur l’expertise d’un partenaire de confiance

L’évaluation des risques est une étape incontournable pour renforcer la résilience des systèmes ATM face aux menaces croissantes, notamment celles liées à la cybersécurité. Dans cette perspective, s’appuyer sur un partenaire expérimenté, maîtrisant à la fois les spécificités du domaine ATM et les exigences de la cybersécurité, devient un véritable atout. Avec une expertise reconnue sur l’ensemble de la chaîne de valeur Cyber – depuis les évaluations de risques jusqu’au déploiement de solutions et de services de protection – Thales accompagne depuis plus de 10 ans plus de 50 prestataires de services de navigation aérienne (ANSP) et autorités de l’aviation civile (CAA) à travers le monde dans leur démarche de sécurisation.

Télécharger notre white paper !

Jean-François TYRODE

Jean-François est un professionnel expérimenté qui travaille chez Thales depuis 20 ans.

Il occupe actuellement le poste de Directeur de Mission au sein du département Consulting Cyber de Thales. Depuis 2017, il se concentre principalement sur l'analyse des risques et l'évaluation de la cybersécurité dans l'environnement ATM (Air Traffic Management). Fort de sa vaste expérience acquise auprès de nombreux clients dans différents pays, il bénéficie de solides références clients en matière de conseil en cybersécurité.

Jean-François est titulaire de plusieurs certifications, dont l’ISO27001 Lead Implementer, EUROCONTROL/Cyber et IATA/Cyber. Il est également certifié en management des risques. Ces certifications témoignent de son expertise et de sa maîtrise de la mise en œuvre des normes et cadres de sécurité de l'information.

Tristan LISCIA BEAURENAUT

Tristan est un consultant en cybersécurité exerçant depuis plusieurs années chez Thales.

Ses centres d’activités portent sur des sujets relatifs à la gouvernance et à l’architecture sécurisée. Il s’est notamment spécialisé sur l’analyse et le management des risques Cyber.

Son expérience l’a amené à contribuer à des projets pour des clients français et internationaux, dans des secteurs variés comme l’aéronautique, l’énergie la défense ou le bancaire.

Tristan détient aujourd’hui plusieurs certifications, dont l’ISO27001 Lead Auditor et Lead Implementer. Il est également certifié en management des risques, et est qualifié par l’agence française de sécurité des systèmes d’information (ANSSI) pour la réalisation d’audits.